Un recente rapporto pubblicato dai ricercatori 401TRG, team facente parte dell’azienda fornitrice di servizi per la cyber sicurezza ProtectWise, analizza una serie di “prove” che documenterebbero un collegamento fra diversi gruppi APT (Advanced Persistent Threat) e l’intelligence Cinese.

Nello specifico, i ricercatori affermano che tali gruppi opererebbero sotto il nome Winnti Umbrella e sarebbero dietro ad un serie di attacchi sferrati contro gli Stati Uniti, Giappone e altri Paesi nell’arco degli ultimi dieci anni. Le prove raccolte dimostrerebbero che tali gruppi hanno utilizzato tecniche e procedure (TTPs) simili, nonché simili infrastrutture e tattiche per perseguire un comune obiettivo.

Una ricostruzione degli eventi

Secondo i ricercatori 401TRG, gli attacchi verificatisi negli ultimi 10 anni e attribuiti – da varie aziende del settore cyber security – a gruppi come Lead, Axiom, Barium, Gref, PassCV e Wicked Panda, farebbero riferimento alla medesima matrice che prende il nome di Winnti – dal nome della backdoor da essi utilizzata – e opererebbe in stretto rapporto con l’intelligence cinese. Nello specifico, il rapporto utilizza il termine “umbrella” per indicare come sotto la stessa egida sarebbero operanti una serie di gruppi APT che condividono tecniche e tattiche, persino lo stesso blocco di rete IP, da qui il termine Winnti Umbrella.

Secondo i ricercatori, l’inizio degli attacchi Winnti Umbrella risalirebbe al 2009, tuttavia vi sarebbero una serie di attacchi risalenti al 2007 posti in essere da gruppi ad essa riferibili.

Il primo attacco ben documentato si ha a partire dal 2013 quando Kaspersky Lab pubblica un rapporto dal titolo “Winnti. More than just a game”, in cui vengono analizzati una serie di attacchi portati ai danni di alcune compagnie di videogames online. Oltre alla particolarità per cui i computer attaccanti erano configurati in lingua cinese e coreana, il focus degli hackers era quello di ottenere certificati digitali che successivamente sarebbero stati utilizzati in altri attacchi per exploitare software in uso da alcune aziende e attivisti politici, così da guadagnare l’accesso alle macchine.

Negli anni a seguire, compagnie operanti nel settore della sicurezza informatica come Novetta, Cylance, TrendMacro e Citizen Lab hanno pubblicato una serie di report identificando attacchi che, secondo il team 401TRG, rientrerebbero sotto l’egida Winnti Umbrella poiché, sebbene in prima istanza gli attacchi risulterebbero mossi da un obiettivo economico, i dati raccolti indicherebbero un comune obiettivo di lungo periodo rientrante in fini politici.

Analisi degli Attacchi

Uno dei comuni denominatori degli attacchi elencati riguarderebbe il principale vettore d’accatto: spear-phishing. In particolare, nella serie di recenti attacchi –2017/2018 – analizzati da ProtectWise, i targets riguardano staff-IT, staff della sicurezza e managers; inoltre, il focus maggiore risulta le mail di risposta agli annunci lavorativi in cui si richiedono figure lavorative con specifiche capacità tecniche. Ciò per fare in modo che il personale del settore HR sia maggiormente predisposto a cliccare links o files allegati alla mail per approfondire la figura lavorativa, ad esempio allegando un file malevolo spacciandolo per curriculum vitae. Una volta aperto, il file scarica un malware sulla macchina vittima, a quel punto, l’ottenimento dell’accesso viene portato a termine attraverso Metasploit. Tuttavia, i ricercatori hanno osservato un ulteriore modalità d’attacco utilizzata in misura minore che prevede l’utilizzo di Browser Exploitation Framework (BeEF), tool di penetration testing molto simile a Metasploit che si distingue poiché si focalizza sulle vulnerabilità webserver.

Durante la fase di infezione, l’attaccante Winnti Umbrella si contraddistingue per lo scan del sistema operativo e il successivo utilizzo di malware firmati da chiavi (code signing) precedentemente rubate da altri attacchi. Successivamente, la fase di post-exploitation prevede:

- la diffusione sulla rete locale dell’host – attraverso l’utilizzo delle credenziali raccolte – e la ricerca di certificati per il code signing;

- il raggiungimento dell’obiettivo finale – dipendente dal tipo di organizzazione attaccata – generalmente consistente in una finalità economica.

Analizzando, invece, gli attacchi avvenuti ad inizio 2018, i ricercatori ProtectWise hanno scoperto come la maggior parte degli attacchi sia andata a buon fine senza l’utilizzo di exploits o malware.

Nello specifico, il phishing rimane il vettore d’attacco preferenziale, ma la tattica utilizzata è differente. Gli attaccanti si concentrano soprattutto su servizi comunemente usati in ambito aziendale come Office 365 o Gmail e soprattutto i servizi di Cloud Storage. Tuttavia sembra che gli attaccanti abbiano passato più tempo nella fase di information gathering, poiché dimostrano maggiore conoscenza della situazione interna all’azienda target.

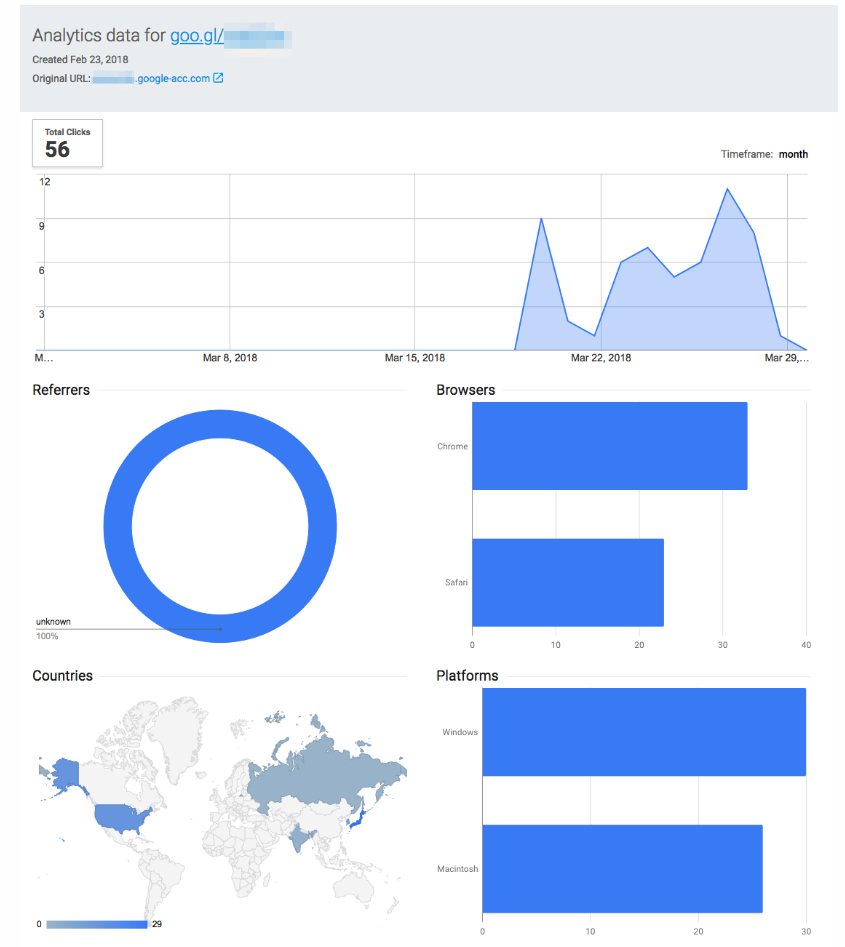

Tali scoperte sono state possibili grazie al fatto che gli hackers hanno utilizzato l’URL shortening per la loro campagna phishing, utilizzando ad esempio lo shortening dei link Google (es. goo.gl/). I ricercatori hanno quindi utilizzato Google Analytics per approfondire maggiormente i dati. Le statistiche Google Analytics mostrano come gli Stati focus degli attacchi siano, soprattutto, Stati Uniti e Giappone, mentre i browser target sono: Google Chrome e Safari. Inoltre, sulle macchine colpite giravano i sistemi Windows e MacOS.

Questa recente metodologia d’attacco ha permesso ai ricercatori di effettuare una serie di approfondimenti attraverso i log files disponibili. Ciò ha fatto si che si rivelasse il blocco di rete utilizzato dagli attaccanti, ovvero 221.216.0.0/13 appartenente all’area di Beijing, Xicheng District.

Inoltre, per quanto attiene al Port Scanning, gli attaccanti si sono concentrati soprattutto sulle porte in cui operano i servizi di rete come l’80, 445, 6379,8080,10022 e la 30304, quest’ultima riferita al client Ethereum.

Ricapitolando, sulla base di quanto esposto, queste sono le conclusioni del team 401TRG:

- i gruppi Winnti, PassCV, APT17, Axiom, LEAD, BARIUM, Wicked Panda e GREF sono riconducibili all’apparato intelligence cinese;

- l’utilizzo di tecniche e procedure simili – secondo 401TRG – indicano la condivisione di tecnologia e di membri dei gruppi;

- l’attività degli attaccanti, sulla base del blocco di rete identificato, è riferibile all’area di Beijing, Xicheng District;

- i target si trovano negli Stati Uniti e Giappone, indice che va a reiterare le motivazioni politiche;

- gli attaccanti pongono in essere tattiche per evadere la detection, tuttavia, peccano nel reutilizzo di tattiche e tools precedentemente usati in attacchi passati, questo fa si che si possa identificare una certa metodologia d’attacco frequente.

Conclusione

Sulla base dei dati esposti relativi alla ricerca effettuata dal team 401TRG, ritengo non ci siano prove definitive che possano attribuire con certezza gli attacchi in oggetto ad un apparato intelligence cinese; nello specifico sia perché il blocco di rete identificato è attribuibile solo agli attacchi effettuati nella prima parte del 2018, sia perché il fatto che i computer fossero settati in lingua cinese può semplicemente rientrare all’interno di un false flag e non rappresentare, quindi, la reale area geografica di appartenenza dell’attaccante. Inoltre, le tecniche analizzate non rappresentano una particolare sofisticazione, cosa che ci si aspetterebbe da team che operano all’interno di operazioni di cyber intelligence. Per contro, infatti, comparando le attività riferibili alla National Security Agency, queste hanno dimostrato una maggiore sofisticazione e tecniche molto più avanzate per scongiurare possibili collegamenti con l’intelligence americana (si veda il caso Slingshot).

Tuttavia, la conclusione deve considerare un altro quesito: è possibile che l’intelligence cinese sia impegnata in attività cibernetiche tali da perseguire fini di politica estera?

Uno spunto di riflessione è offerto dal recente articolo del Washington Post intitolato “Cyberwar, how Nations attack without bullets or bombs”. In esso possiamo trovare una tabella che rappresenta gli incidenti comunicati dalle agenzie governative americane allo US CERT e identificati come tentativi di scansione o accesso fallito. Nel 2006 erano sotto i 20 mila, nel 2015 invece tali incidenti salgo a circa 80 mila.

Questo trend mostra la crescita nel tempo di attività di cyberwarfare e l’impegno dell’intelligence nel campo del cyber spazio poiché, come evidenzia l’articolo, la storia recente ha dimostrato come un attacco cibernetico può raggiungere risultati più pregnanti rispetto un’operazione che richiede dispiegamento di forze sul campo e “spreco di munizioni”. Come il caso Stuxnet insegna, si possono perseguire dei fini geopolitici in remoto e senza consistenti prove di attribuzione delle responsabilità di attacco.

In tale scenario, è più che plausibile l’impegno da parte dell’intelligence cinese in termini di investimenti e consolidazione di cyber gruppi per attività ad esempio di influenza,manipolazione, Denial of Service o esfiltrazione di informazioni ritenute utili ai fini intelligence.

Articolo di Daniele Algisi

© Riproduzione riservata