Cosa è successo venerdi 12 maggio nei computer di tutto il mondo? Tutto quello che c’è da sapere nei confronti del pericoloso malware, e di chi si nasconde dietro.

Wannacry non è un malware qualsiasi, bensì un cryptoransomware che blocca l’accesso dell’utente al computer, cripta i dati presenti sull’hard disk e richiede un riscatto per poter liberare il pc (ransom in inglese significa proprio riscatto). Una piaga, quella dei ransomware, che negli ultimi mesi sta mietendo migliaia di vittime e che genera un guadagno per gli hacker che supera il miliardo di dollari (ed è probabile che per il 2017 i ricavi aumentino ancora di più). Per poter sbloccare i computer i pirati informatici hanno richiesto un pagamento in bitcoin, una moneta virtuale praticamente impossibile da tracciare: la cifra non è molto elevata (300 dollari), ma moltiplicata per gli oltre 50.000 attacchi avvenuti, genera la cifra mostruosa di 15 milioni di dollari.

Chi ci sia dietro l’attacco ransomware ancora non si sa, le uniche notizie certe è che Wannacry sfrutta una falla Smb Server presente all’interno di Windows Xp, che Microsoft ha già patchato mesi fa ma la maggior parte delle aziende non ha ritenuto opportuno aggiornare i propri computer. E ora si ritrovano con i dati in ostaggio dei cybercriminali. Le uniche notizie certe è che per effettuare l’attacco gli hacker hanno utilizzato Eternal Blue, una cyber arma trafugata nei mesi precedenti dai server del NSA (l’Agenzia per la sicurezza nazionale statunitense) da parte del gruppo criminale Shadow Broker e che era stata rilasciata online con tutte le indicazioni su come utilizzarla su larga scala.

Cosa è Wannacry

Wannacry (in italiano Voglio piangere) è il nome dato all’attacco hacker che dal pomeriggio di venerdì 12 maggio ha colpito migliaia di dispositivi in tutto il Mondo. L’attacco ha utilizzato il malware Wana DecryptOr 2.0 che blocca l’accesso ai computer e richiede un riscatto per liberarli. Wannacry è un classico attacco ransomware, come ne accadono tanti ogni giorno, ma la particolarità è l’aggressività del malware e il numero di computer infettati. Finora nessun ransomware aveva colpito più di 50.000 pc e messo in ginocchio intere aziende e un sistema sanitario nazionale.

Come ha colpito Wannacry

Wannacry ha sfruttato una falla presente all’intero del Smb Server di Windows Xp, sistema operativo molto utilizzato all’interno delle aziende. La falla era stata patchata da Microsoft con il pacchetto MS17-010 a marzo, ma molte società non hanno ritenuto opportuno aggiornare i propri dispositivi e ora si ritrovano costrette a pagare 300 dollari in bitcoin per sbloccare i propri pc (e non è sicuro che dopo aver pagato il riscatto gli hacker decidano di “liberare” il computer).

Per portare un attacco su così larga scala, gli hacker hanno utilizzato Eternal Bue, una cyber arma nelle mani dell’Agenzia per la sicurezza nazionale statunitense trafugata alcuni mesi fa dal gruppo hacker Shadow Broker che ha pubblicato online tutti i dettagli sul funzionamento. Già nelle scorse settimane era stata diffusa la notizia che Eternal Blue aveva infettato oltre 36.000 computer ed è molto probabile che l’attacco avvenuto venerdì non sia altro che la conclusione di un progetto criminale che va avanti da oramai diversi giorni.

Le vittime preferite del ransomware Wana DecryptOr 2.0 sembrano essere i computer collegati in LAN: basta infettare un pc per bloccare migliaia di dispositivi. Ed è esattamente quello che è capitato in questo attacco ransomware.

Come ha fatto Wana DecryptO 2.0 a infettare migliaia di computer? La risposta è molto semplice: sono stati gli stessi utenti a far entrare il malware nei propri dispositivi. E anche a installarlo. Questo tipo di attacco avviene sempre a causa dell’imperizia di utenti che non sanno riconoscere una mail phishing e che premono su qualsiasi tipo di link gli venga proposto. Appena si clicca su un banner pubblicitario malevole, il ransomware aggredisce immediatamente il dispositivo e lo infetta, aspettando solo il momento propizio per essere attivato. Nel caso di Wannacry, l’interruttore è scattato nel primo pomeriggio di venerdì 12 maggio.

Chi sono le vittime di Wannacry

L’attacco ransomware ha fatto vittime illustri, ma anche semplici utenti. Il minimo comun denominatore di tutte i computer colpiti è il sistema operativo utilizzato: Windows Xp. Nella lista degli oltre 50.000 computer infettati troviamo aziende del calibro di Telefonica, Renault e il sistema sanitario britannico. In Gran Bretagna molti ospedali sono stati costretti a cancellare le visite e a rimandare alcune operazioni chirurgiche. Oltre alle aziende, però, troviamo anche migliaia di semplici utenti che si sono ritrovati il computer bloccato dal ransomware e con la richiesta di riscatto di 300 dollari da pagare con i Bitcoin.

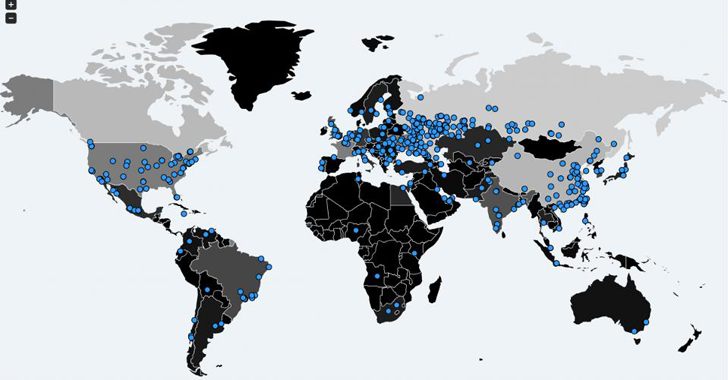

Chi sono le nazioni maggiormente infettate da Wannacry

Dalle prime stime effettuate dagli esperti, le Nazioni infettate dall’attacco hacker dovrebbero essere più di cento. I Paesi più colpiti sono stati Russia, Ucraina e Taiwan, ma anche Spagna, Francia e Gran Bretagna. In Italia, per il momento, non sembrano esserci grossi problemi: sembra che sia stata colpita solamente un’Università, ma non se ne conosce il nome. Le Nazioni dell’America del Nord e dell’America de Sud si sono salvate dal ransomware grazie alla scoperta di un giovane britannico che è riuscito a bloccare la diffusione del malware.

Il ragazzo che ha bloccato Wannacry spendendo meno 10 dollari

Non tutti gli attacchi sono perfetti, e Wannacry ne è la dimostrazione. Dopo il pomeriggio d’inferno, il ransomware è stato bloccato da due esperti in sicurezza informatica che hanno scovato all’interno del codice di Wana DecryptO 2.0 un “kill switch“, un piccolo check inserito dal creatore del malware che ne impedisce le operazioni malevoli. Darien Huss, questo il nome di uno dei due eroi, ha scoperto che il ransomware prima di iniziare la diffusione e di colpire il computer si collegava a un indirizzo web. Facendo delle ricerche, il ragazzo ha scoperto che il sito non era registrato e che probabilmente rappresentava una sorta di arresto di emergenza nel caso in cui il malware fosse finito nelle mani sbagliate. Darien Huss ha immediatamente registrato il dominio e ha bloccato l’epidemia in corso, salvando la gran parte delle Nazioni dell’America del Nord e del Sud. Con una spesa inferiore ai 15 euro, il giovane britannico ha stoppato uno degli attacchi hacker più grandi che la storia ricordi.

Ma il pericolo non sembra essere svanito. I pirati informatici potrebbero tornare ad attaccare molto presto, presentando una versione modificata del ransomware senza “l’uscita di sicurezza”. E in questo caso è molto probabile che i danni sarebbero enormi.

Come difendersi da Wannacry

È possibile difendersi da un attacco ransomware come Wannacry? La risposta non può che essere sì. Come abbiamo spiegato in precedenza, la falla sfruttata dagli hacker era stata patchata da Microsoft nei mesi precedenti, bastava scaricarla dal sito dell’azienda di Redmond e installarla sul computer per non essere infettati dal ransomware.

Aggiornare il proprio computer all’ultima versione disponibile è fondamentale per non finire nelle trappole degli hacker: le software house sono sempre al lavoro per coprire le falle prima che gli hacker possano approfittarne.

Se da un lato la colpa è delle aziende che decidono di non aggiornare il sistema operativo del computer, dall’altro lato ci sono gli utenti. Quante persone sanno riconoscere una e-mail phishing, lo strumento più utilizzato per diffondere questo tipo di malware? Pochissime. Quante persone cliccano sui link senza pensare alle conseguenze che ne potrebbero scaturire? Tantissime. Basta un messaggio con scritto “Clicca qui per vedere se hai vinto uno smartphone”, o un banner pubblicitario che promette sconti dell’80% per convincere le persone a cliccare. Un’ignoranza diffusa in tutto il Mondo e che viene sfruttata dai pirati informatici per portare avanti attacchi su larga scala.

Un modo molto semplice per difendersi dagli attacchi hacker sarebbe quello di organizzare dei corsi aziendali di sicurezza informatica: le società spenderebbero meno soldi in formazione che nel ripagare tutti i danni compiuti dagli hacker. Purtroppo sono pochissime le società che investono nella formazione dei propri dipendenti e che preferiscono pagare il riscatto agli hacker.

Non pagare il riscatto

Per nessun motivo bisogna pagare il riscatto richiesto dai cyber criminali. Nonostante molte aziende e utenti già hanno pagato i 300 dollari richiesti dal ransomware non è sicuro che gli hacker liberino il computer dopo aver pagato il riscatto. È meglio aspettare ancora qualche giorno nella speranza che qualche esperto riesca a creare una chiave per decifrare il ransomware. Se proprio non si vuole perder tempo, è preferibile formattare il computer e perdere tutti i dati: pagando il riscatto si va a finanziare un’azienda criminale che reinveste i soldi guadagnati per realizzare virus ancora più potenti.

Chi c’è dietro l’attacco ransomware

Appena scattato l’allarme, le forze dell’ordine di tutto il mondo hanno fatto partire una caccia all’uomo nella speranza di trovare i colpevoli. Ma per il momento le indagini brancolano nel buio. L’unica cosa certa è che a diffondere Eternal Blue sia stato il gruppo hacker Shadow Broker, ma se siano loro gli esecutori materiali dell’attacco ancora non si sa. Il quotidiano britannico Telegraph ha ipotizzato che dietro l’attacco ci siano degli hacker russi, ma conferme non ce ne sono.

I consigli del CNAIPIC

Per il momento l’Italia si è salvata dalla prima ondata di Wannacry, ma non è detto che la situazione sia sotto controllo. Anzi. L’allarme arriva direttamente dal CNAIPIC (Centro nazionale Anticrimine Informatico per la protezione delle Infrastrutture Critiche) che ha confermato che il ransomware è arrivato anche nel Bel Paese nel primo pomeriggio di venerdì e che la diffusione è stata bloccata solamente a causa della chiusura degli uffici. Alla riapertura molte aziende potrebbero vivere un vero Black Monday con migliaia di dispositivi infettati dal ransomware. Per questo motivo molte società hanno attivato delle procedure straordinarie durante il weekend per boccare il malware prima che sia troppo tardi. Il CNAIPIC ha diffuso anche dei consigli su come affrontare la riaccensione dei computer lunedì mattina: in primis bisognerà aggiornare il sistema operativo e poi sarà necessario fare attenzione alle mail phishing. Inoltre, ogni azienda dovrà iniziare a fare dei backup regolari in modo da disinnescare il pericolo degli attacchi ransomware.