Più di un ransomware

Di solito, un semplice ransomware si diffonde sfruttando il social engineering, cioè convincendo le vittime a cliccare un link per accedere a un file infetto, o semplicemente aprendolo direttamente come allegato a una e-mail. Questo è il motivo per cui, per inviare e propagare questo tipo di malware, si usano tecniche quali il phishing o lo spam: siti ed email appetitose che, in modo più o meno efficace, convincono un utente al famigerato link.

Capite bene che, proprio per questo, la diffusione della minaccia informatica è molto legata all’accortezza del singolo utente e alla sua capacità di seguire qualche basilare norma di buona sicurezza informatica.

Anche WannaCry, che è conosciuto anche coi nomi di WannaCrypt, WCry, WanaCrypt0r o WCRY, all’inizio sfrutta un vettore d’attacco simile (la notizia non è stata ancora confermata, ma sembra la spiegazione più plausibile). Un file da aprire, in genere un PDF, che avvia il funzionamento di un dropper, cioè un piccolo programma contenuto nel file stesso che ha la funzione di scaricare e installare il malware vero e proprio.

Dovete sapere, infatti, che malware così complessi hanno in genere dimensioni e caratteristiche tali da venire beccati subito dai software antivirus, mentre un piccolo dropper spesso e volentieri passa indenne i controlli. E una volta eseguito installa la minaccia informatica senza troppi patemi. Figuriamoci in quei sistemi che di antivirus non ne hanno. Il dropper di WannaCry contiene, essenzialmente, due componenti. Il primo è il ransomware vero e proprio, mentre il secondo, e qui sta la novità, è a sua volta un piccolo software che cerca in altri computer la vulnerabilità di tipo CVE-2017-0145.

La vulnerabilità non è altro che un errore di programmazione, in questo caso nei sistemi operativi Windows, che se sfruttato da criminali informatici può portare a guai seri. Nella fattispecie, l’errore riguarda il Server Message Block, vale a dire una tecnologia utilizzata per condividere file, periferiche e collegamenti tra computer diversi. Molto spesso, per fortuna, errori di questo tipo sono scoperti anzitempo e corretti con gli aggiornamenti, ma CVE-2017-0145 è rimasto sulla cresta dell’onda per così tanto tempo da solleticare l’interesse della National Security Agency americana (NSA), la quale per l’occasione realizzò un apposito exploit, cioè uno strumento software che sfruttava la vulnerabilità per agevolare l’accesso a determinati computer. Il problema è che lo scorso aprile il gruppo di hacker The Shadow Brokers riuscì a rubare all’agenzia, un discreto archivio di programmini di questo tipo, rilasciandolo poi pubblicamente. E, tra questi, vi era appunto EternalBlue, vale a dire l’exploit della famigerata vulnerabilità CVE-2017-0145.

Qualcuno, dunque, ha ben pensato di unire il classico ransomware a EternalBlue, ottenendo quello che definirei un “ransomworm”.Tornando al dropper, questo, una volta attivato, sfrutta la funzione InternetOpenUrl() per tentare un collegamento a uno di due domini:

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

Si tratta di due domini fino a qualche giorno fa inesistenti, digitati forse a casaccio da chi ha realizzato il malware, per inserirvi, probabilmente, una certa forma di controllo. Infatti, se la connessione con uno di questi indirizzi va a buon fine, il dropper si blocca, di fatto non infettando la macchina né propagando la minaccia. Se, al contrario, la connessione non va a buon fine, come avveniva poiché gli indirizzi erano inventati e non esistevano, l’infezione procede. È su questo principio che, qualche giorno fa, un ricercatore ventiduenne di MalwareTech è riuscito a limitare la diffusione di WannaCry: ha registrato quei domini farlocchi, facendo in modo che la connessione col dropper andasse a buon fine, bloccando la diffusione della minaccia su un gran numero di sistemi.

Come funziona la componente ransomware

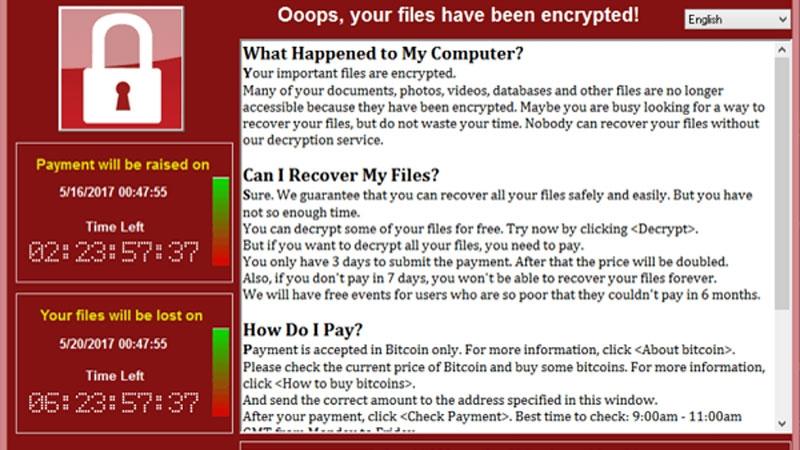

Se l’infezione procede, il malware crea un “servizio” di Windows con lo scopo di attivare l’exploit della vulnerabilità in altri sistemi collegati a quel computer. Il componente dedicato al ransomware, dal canto suo, sta in un piccolo file .zip, protetto da password, che contiene il cuore della minaccia: le funzioni per crittare (e quindi rendere inservibili) i file, quelle per decrittarli se si paga, il messaggio da visualizzare all’utente per chiedere il riscatto, e tutto ciò che dà vita alla minaccia informatica. A questo punto, come succede spesso coi malware, WannaCry crea due chiavi nel registro di Windows e, sempre sfruttando quest’ultimo, sostituisce il wallpaper del sistema operativo con un’immagine del messaggio iniziale del ransomware. Inoltre, copia nel sistema nutrita serie di file tra cui quelli coi messaggi tradotti in varie lingue (c’è anche l’italiano).

Dopo altre operazioni “accessorie”, si fa per dire, WannaCry passa a codificare i file del sistema, aggiungendo a questi l’estensione WNCRY. Poi elimina le “shadow copy” dei file, se presenti (era uno dei metodi per ripristinare i file codificati da vecchie generazioni di ransomware, senza pagare alcun riscatto). Quindi avvia un eseguibile che mostra il messaggio principale, ricco di dettagli e istruzioni per il pagamento, perfino tradotto nella lingua di pertinenza.

Funzioni da worm

Per quanto riguarda le capacità da worm, WannaCry tenta dapprima di infettare altre macchine collegate alla medesima rete del computer colpito. Il motivo è semplice: se il computer ha la vulnerabilità, e fa parte di una rete, è molto probabile che anche le altre macchine abbiano quella vulnerabilità e siano, quindi, attaccabili. Da qui si capisce perché il ransomworm ha avuto tutto questo successo, soprattutto a livello aziendale.

WannaCry, comunque, non si limita solo a questo: scansiona tonnellate di indirizzi IP, generati casualmente, a caccia di sistemi esterni dotati della vulnerabilità. Se ne trova uno, copia ed esegue su questo il dropper, e il ciclo ricomincia da capo.

Le curiosità di WannaCry

Tra le tante altre particolarità di WannaCry, il fatto che, se un antivirus riesce a eliminare un suo componente in fase d’installazione, il malware mostra una schermata che invita l’utente a ri-scaricarlo per dare avvio alla decrittazione (a pagamento) dei file.

Inoltre, è presente una funzione “demo” che consente di decrittare qualche file di esempio per verificare che, in caso di pagamento, l’operazione vada a buon fine. Una malevola professionalità che magari può far sorridere, non fosse per il fatto che WannaCry, al momento, ha bloccato, tra gli altri, anche diverse infrastrutture critiche come quelle di ospedali e operatori telefonici.

Difendersi è possibile?

In base a quel che ci siamo detti finora, è chiaro che si devono aggiornare i sistemi operativi Windows in modo che sia applicata la “patch”, ossia la correzione, alla vulnerabilità. Microsoft l’ha aggiunta al Windows Update automatico dei sistemi operativi ancora supportati già da Marzo, ma vista la gravità della situazione ha rilasciato la correzione anche per versioni di Windows più vecchie e non supportate. I più smanettoni, invece, possono disabilitare la tecnologia SMBv1 o aggiungere una regola al firewall che blocchi tutto il traffico della porta 445, vale a dire quella che riceve i fatti sfruttando proprio il Server Message Block.

Per finire, un aggiornamento importante: Neel Mehta, un ricercatore nel campo della sicurezza a Google, ha trovato alcuni elementi comuni tra WannaCry e una backdoor creata dal Lazarus Group, un gruppo di hacker che si ritiene essere collegato al governo Nord Coreano. Si tratta di elementi piuttosto “forti” che potrebbero rendere WannaCry il prinmo ransomware di Stato. La vicenda s’infittisce.