Questa informazione è contenuta nella comunicazione inviata dall’Università il 4 dicembre scorso ai soli studenti e resa pubblica da Cybersecurity Italia. Aggiornamento: dopo la pubblicazione del nostro articolo, l’Ateneo ha inviato la stessa comunicazione anche al resto della comunità accademica: docenti e personale tecnico amministrativo.

5 mesi dopo il cyber attacco subìto, il 30 giugno scorso, dall’Università degli Studi di Salerno, è tornata la preoccupazione per tutta la comunità accademica e per tutti gli utenti esterni che hanno a che fare con l’Ateneo. Cybersecurity Italia è in grado di svelare il contenuto della nuova comunicazione inviata dall’Università il 4 dicembre scorso agli studenti.

I dati esfiltrati, la comunicazione inviata dall’Ateneo

“Gent.mo studente, come già noto l’Infrastruttura informatica dell’Ateneo è stata oggetto di un attacco di tipo ransomware…”, inizia così il testo.

“…A far data dal 30 giugno u.s.”, continua la comunicazione, “è stato poi avviato il necessario, costante e complesso lavoro di analisi dei dati e dei sistemi informatici che, per numerosità ed eterogeneità, è tutt’ora in corso ed ha consentito di ripristinare in tempi brevi la quasi totalità dei servizi erogati alla Comunità accademica”.

E poi la nota dolente. “Le indagini effettuate hanno purtroppo rilevato l’esfiltrazione di alcuni dati. I dati sottratti, potrebbero includere, in maniera diversificata:

- nome/cognome, indirizzo, numero di telefono, indirizzo e-mail, data di nascita, luogo di nascita, genere, codice fiscale e le informazioni contenute in documenti di identità”.

Ecco spiegata l’altra comunicazione dell’Ateneo del giorno dopo l’attacco informatico, che aveva causato il down di diversi servizi, tra cui il sito web dell’Università.

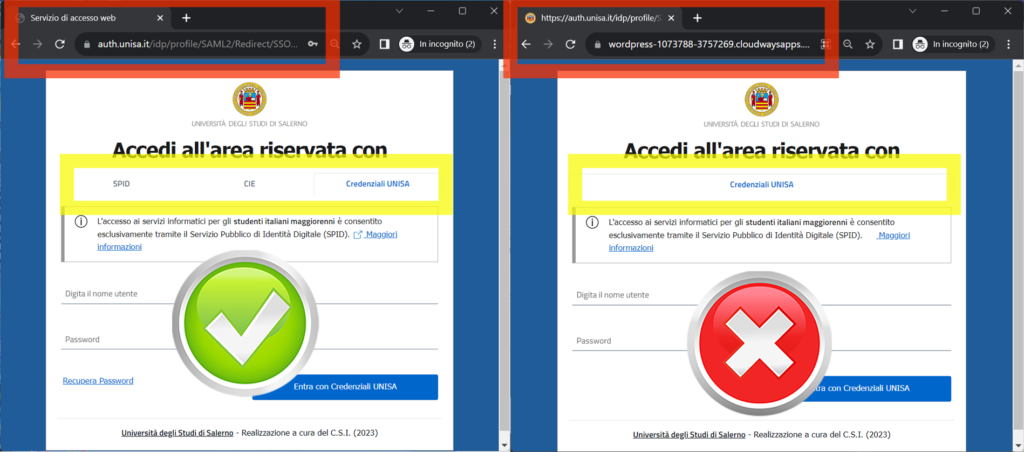

“Ci segnalano numerose mail di phishing molto accurate e pericolose“, si legge sul sito nella comunicazione del primo luglio 2023, “che conducono a una maschera di inserimento delle credenziali in tutto simile a quella abituale. Ogni utente all’inserimento delle credenziali, deve fare particolare attenzione”, avverte l’Ateneo, “che nella maschera siano presenti e cliccabili anche i metodi di autenticazione SPID e CIE. Le differenze sono evidenziate in giallo nelle immagini allegate”.

“Inoltre”, termina l’avviso, “è importante verificare che il titolo della pagina sia “Servizio di accesso web” e, contemporaneamente, la scritta nella barra degli indirizzi inizi con “auth.unisa.it” e non abbia un aspetto diverso da quello evidenziato in rosso nelle immagini corrette”.

E pensare che in un primo momento, docenti, studenti e personale tecnico amministrativo dell’Ateneo erano stati tranquillizzati. “Nessun dato relativo all’utenza dell’Università di Salerno risulta essere stato compromesso”, si legge sul sito RadioAlfa, il quotidiano radiofonico di Salerno e provincia, che ha pubblicato il primo luglio la nota diffusa dall’Ateneo.

I consigli

In questi casi e a titolo precauzionale, è sempre opportuno adottare alcune misure, consiglia l’Ateneo nella comunicazione del 4 dicembre scorso:

vale a dire:

1. qualora utilizzasse come password uno dei dati personali sopra elencati, cambi la sua password.

2. non risponda ad e-mail, messaggi o telefonate sospetti.

3. non apra allegati provenienti da fonti/mittenti non attendibili e/o sconosciuti.

4. non risponda ad alcuna e-mail o altre comunicazioni che chiedano di fornire i suoi dati.

Aggiornamento: dopo la pubblicazione del nostro articolo, l’Ateneo ha inviato la stessa comunicazione anche al resto della comunità accademica: docenti e personale tecnico amministrativo

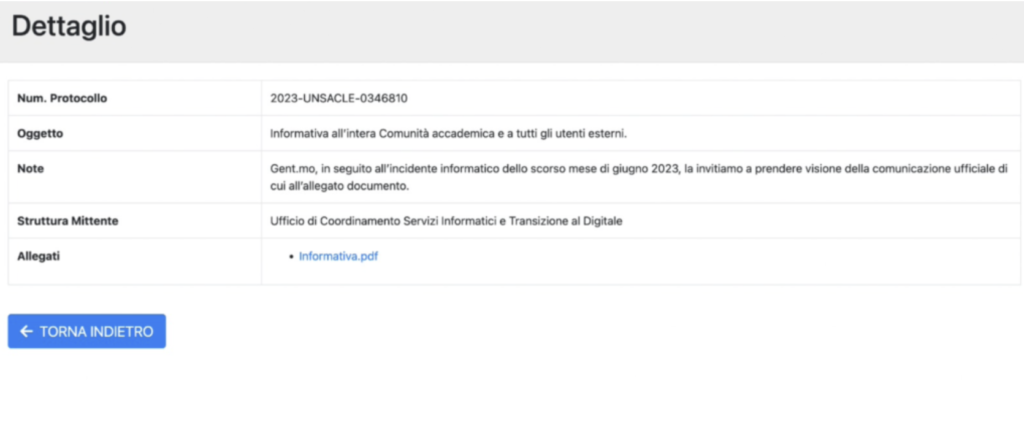

Ecco la prova.

Come mai l’Università di Salerno ha inviato solo dopo il nostro articolo la comunicazione al resto della comunità accademica? Secondo il GDPR, il data breach deve essere comunicato a tutti gli interessati, se la violazione comporta un rischio elevato per i diritti delle persone. E in questo caso il rischio c’è.