Definita “la più imponente campagna mai condotta contro le botnet, che ricoprono un ruolo basilare nella diffusione dei ransomware”, l’operazione guidata dall’Agenzia di contrasto dell’Ue ha coinvolto le forze di polizia di vari Paesi.

Nelle ore in cui gli Usa hanno smantellato un’ingente botnet (come scrive Daily Mail, il dipartimento di Giustizia statunitense ha reso noto l’arresto del 35enne cittadino cinese Yunhe Wang, accusato di aver diffuso malware veicolandoli attraverso Vpn come ProxyGate e MaskVpn, e incorporando virus all’interno di file internet distribuiti mediante network peer-to-peer. Smantellata dunque la botnet 911 S5, operativa dal 2014), l’Europol – che lo scorso maggio ha confermato l’accesso non autorizzato al portale Europol Platform for Experts – ha chiuso la prima fase dell’operazione Endgame. Chiudendo oltre 100 server malevoli.

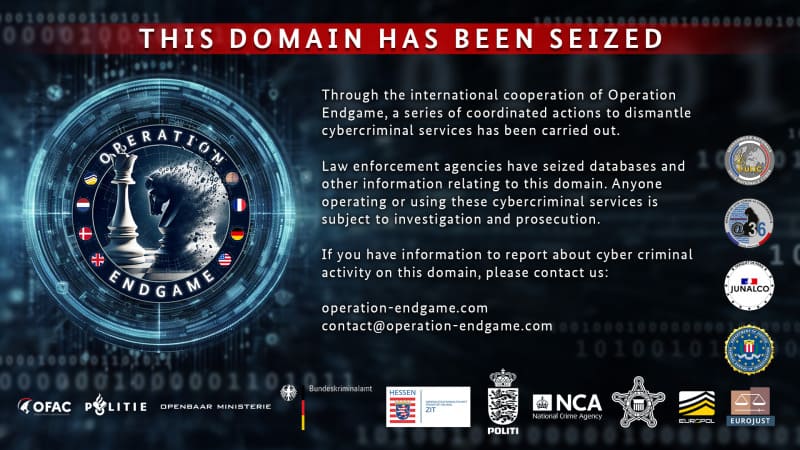

In particolare, riporta Forbes, le forze di polizia di vari paesi (Armenia, Bulgaria, Danimarca, Lituania, Portogallo, Reno Unito, Romania, Svizzera, Ucraina e Stati Uniti), guidati da quelle di Francia, Germania e Paesi Bassi e coordinate dall’Agenzia di contrasto dell’Ue – con il sostegno di Eurojust –, hanno sequestrato più di 2.000 domini e arrestato quattro persone (una in Armenia e tre in Ucraina). I prossimo step verranno comunicati sul sito ufficiale della campagna: Operation Endgame.

Dropper attivi negli attacchi malware

Definita come “la più grande operazione mai condotta contro le botnet, che ricoprono un ruolo basilare nella diffusione dei ransomware”, la campagna – secondo quanto dichiara l’Agenzia – ha previsto una serie di “azioni concentrate sull’interruzione dei servizi criminali mediante l’arresto di obiettivi di alto valore, l’abbattimento delle infrastrutture criminali e il congelamento dei proventi illeciti. Tale approccio ha avuto un impatto globale sull’ecosistema dei dropper”.

Distribuiti tramite server C2 (Command and control) quali IcedID, SystemBC, Pikabot, Smokeloader, Trickbot e Bumblebee, i malware dropper (“contagocce”) sono software dannosi che consentono ai criminal hacker di aggirare le misure di sicurezza dei dispostivi, in modo tale da installarvi in assoluta tranquillità ransomware o spyware. Così i cybercriminali riescono ad acquisire i dati sensibili delle vittime, per poi ricattarle come vogliono.

Guadagni illeciti in criptovalute

Nel corso dell’operazione Endgame condotta dall’Agenzia di contrasto dell’Ue, uno degli arrestati ha ricavato almeno 69 milioni di euro in criptovalute, noleggiando l’infrastruttura ai malintenzionati che diffondono ransomware. Ad ogni modo le transizioni vengono monitorate e, a stretto il giro, l’ingente somma di denaro verrà posta sotto sequestro.

Sui server sotto osservazione sono stati poi individuati 16,5 milioni di indirizzi email e 13,5 milioni di password. Numeri, questi, davvero importanti. Gli utenti ora hanno la possibilità di verificare se le proprie credenziali sono state esfiltrate dai cybercriminali collegandosi al sito Have I Been Pwned.