La percentuale di computer industriali sotto attacco è passata da oltre il 17% a luglio 2016 a più del 24% a dicembre 2016. Le tre principali fonti d’infezione sono Internet, i dispositivi di archiviazione rimovibili, gli allegati nocivi e il testo delle email. Tutto questo pubblicato sul nuovo report “Threat Landscape for Industrial Automation Systems in the second half of 2016” di Kaspersky Lab.

Con la crescente integrazione di tecnologia e reti aziendali delle imprese industriali, sempre più cyber criminali le considerano potenziali obiettivi. Sfruttando le vulnerabilità delle reti e dei software utilizzati da queste aziende, gli hacker possono rubare informazioni legate al processo di produzione o persino fermare l’attività, con conseguenze potenzialmente gravissime.

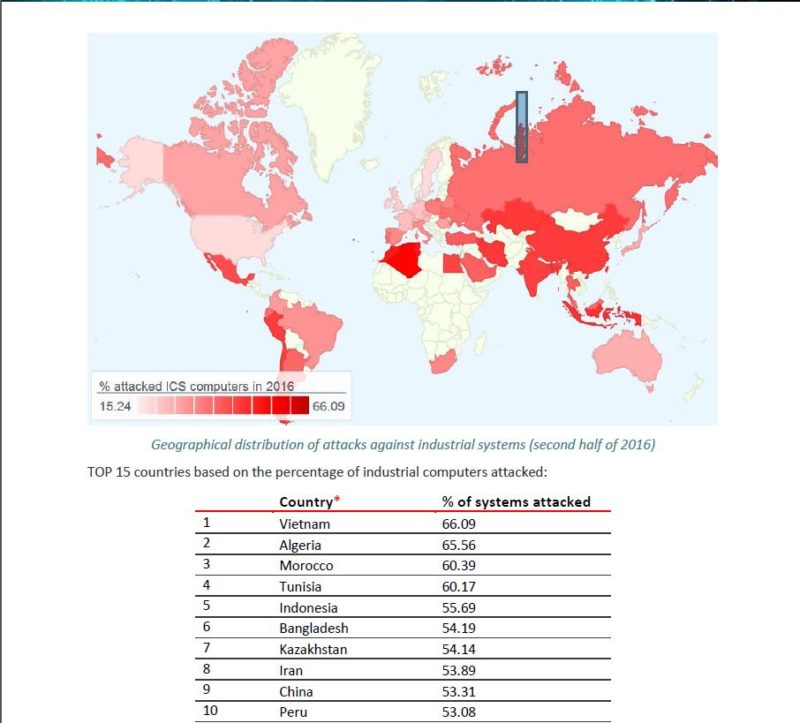

Per scoprire quanto sia diffusa questa minaccia, gli specialisti dell’ICS CERT (Industrial Control Systems Cyber Emergency Response Team) di Kaspersky Lab hanno condotto una ricerca nel panorama delle minacce per i sistemi ICS, scoprendo che, nella seconda metà del 2016, sono stati bloccati download di malware e tentativi di accesso a siti di phishing su oltre il 22% dei computer industriali. Questo significa che quasi una macchina su cinque ha rischiato l’infezione o la compromissione delle credenziali su internet almeno una volta.

I PC di ingegneri e operatori che lavorano direttamente con gli ICS solitamente non hanno accesso diretto a internet per via delle limitazioni relative alla rete tecnologica in cui operano. Tuttavia, altri utenti hanno accesso contemporaneamente a internet e agli ICS. Secondo la ricerca di Kaspersky Lab, questi computer – presumibilmente utilizzati da amministratori di sistema e di rete, sviluppatori e integrator di sistemi di automazione industriale e contractor di terze parti che si connettono alle reti tecnologiche direttamente o da remoto – possono liberamente connettersi a internet, non essendo legati a un singolo network industriale e alle sue limitazioni.

Inoltre, internet non è l’unica minaccia alla sicurezza informatica dei sistemi ICS: i ricercatori di Kaspersky Lab hanno infatti scoperto il pericolo rappresentato dai dispositivi d’archiviazione rimovibili infetti. Durante il periodo analizzato, il 10,9% dei computer con software ICS installati (o connessi a dispositivi con questi software) hanno mostrato tracce di malware dopo la connessione di un dispositivo rimovibile.

Gli allegati nocivi e il testo delle email sono, invece, stati bloccati nell’8,1% dei computer industriali, ottenendo la terza posizione della classifica. Nella maggior parte dei casi, i criminali usano email di phishing per attirare l’attenzione degli utenti e mascherare file nocivi. I malware sono stati principalmente diffusi sotto forma di documenti Office o PDF. Usando diverse tecniche, i cyber criminali riuscivano a convincere le persone a scaricare e avviare i malware sui computer dell’azienda.

Dalla ricerca di Kaspersky Lab è emerso che i malware, che rappresentano una significativa minaccia per le organizzazioni di tutto il mondo, costituiscono un pericolo anche per le imprese industriali. Spyware, backdoor, keylogger, malware finanziari, ransomware e wiper possono impedire completamente all’azienda di controllare il proprio ICS o possono essere utilizzati per attacchi mirati. Questi ultimi sono possibili grazie a funzionalità intrinseche che offrono ai criminali numerose possibilità di controllo remoto.

“La nostra analisi mostra che confidare solamente nell’isolamento da internet delle reti tecnologiche non funziona più. L’aumento delle cyber minacce per le infrastrutture critiche implica che gli ICS dovrebbero essere correttamente protetti dai malware sia all’esterno sia all’interno del perimetro. È inoltre importante notare che, secondo il nostro studio, gli attacchi iniziano quasi sempre dall’anello più debole della protezione: le persone”, ha commentato Evgeny Goncharovn:

Il report di Kaspersky Lab ha inoltre rivelato che:

- Un attacco su quattro tra quelli rilevati da Kaspersky Lab nel 2016 mirava ad obiettivi industriali

- Sono stati scoperti circa 20.000 diversi campioni di malware nei sistemi di automazione industriale appartenenti a oltre 2.000 differenti famiglie di malware

- 75 vulnerabilità sono state svelate da Kaspersky Lab nel 2016, 58 delle quali sono state segnalate come vulnerabilità a elevata criticità

- I tre Paesi con la maggiore percentuale di computer industriali attaccati sono stati: Vietnam (oltre il 66%), Algeria (più di 65%) e Marocco (60%)

Per proteggere gli ambienti ICS dai possibili cyber attacchi, gli esperti di sicurezza di Kaspersky Lab consigliano di:

– Condurre una valutazione di sicurezza per identificare ed eliminare le vulnerabilità

– Richiedere un’intelligence esterna: l’intelligence offerta da un vendor affidabile aiuta le organizzazioni a prevedere gli attacchi futuri all’infrastruttura industriale dell’azienda

– Formare i dipendenti

– Fornire una protezione interna ed esterna al perimetro: una corretta strategia di sicurezza deve dedicare significative risorse al rilevamento e alla risposta agli attacchi, per bloccare un attacco prima che raggiunga obiettivi critici.

– Valutare metodi avanzati di protezione: uno scenario di Default Deny per sistemi SCADA, periodici controlli d’integrità per i controller e un monitoraggio specializzato della rete per migliorare la sicurezza complessiva dell’azienda ridurranno le possibilità di violazione, anche se alcuni nodi intrinsecamente vulnerabili non possono essere corretti o rimossi.

È possibile leggere un riassunto del report dell’ICS CERT di Kaspersky Lab per il secondo semestre del 2016 su Securelist.com. Il report completo è disponibile sul sito dell’ICS CERT di Kaspersky Lab.