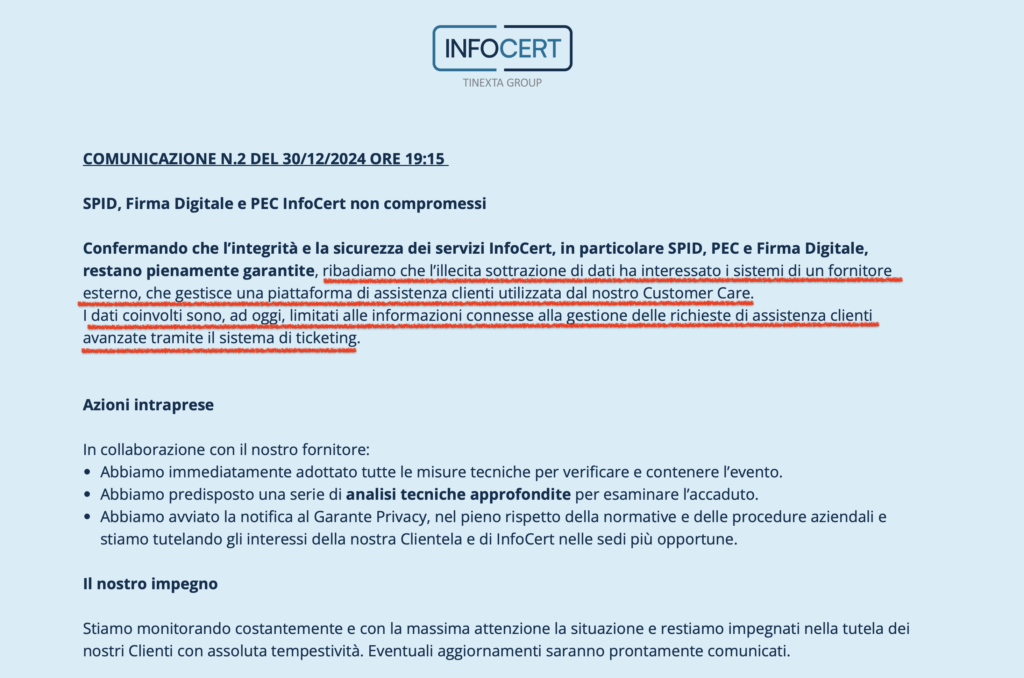

Risultano 5,5 milioni i dati degli utenti di InfoCert esfiltrati dai sistemi di un fornitore esterno, che gestisce una piattaforma di assistenza clienti utilizzata dal customer care. La 2^ nota della società: “I dati coinvolti sono, ad oggi, limitati alle informazioni connesse alla gestione delle richieste di assistenza clienti avanzate tramite il sistema di ticketing”.

È stata la notizia “cyber” più rilevante in Italia negli ultimi giorni del 2024, ma interpretazioni superficiali e letture veloci hanno contribuito a far passare un’altra news. Ma data la sua importanza, visto l’elevato numero di clienti di InfoCert coinvolti, sono circa 5,5 milioni di persone, perché sul Dark Web sono in vendita altrettanti record a loro riconducibili – non password e non è stata violata l’integrità e la sicurezza dei servizi digitali dell’azienda, abbiamo chiesto informazioni a Claudio Sono, esperto di sicurezza informatica e cofondatore di Ransomfeed, il primo a rivelare il data breach e la vendita dei dati su un noto forum.

Cybersecurity Italia. Quali sono i dati esfiltrati? E come hanno fatto, tecnicamente, a bucare il fornitore?

La tipologia dei dati è quella che ho elencato nel mio tweet (sempre basandoci sul sample pubblicato): si tratta di dati personali come indirizzi email, numeri di telefono, in alcuni casi, nomi e cognomi e codici fiscali). Sempre dal sample pubblicato, si evince che i dati esfiltrati sono abbastanza recenti: ci sono date che fanno riferimento ad interventi di assistenza nel mese febbraio 2024.

L’origine del Data Breach, a guardare il contenuto del sample pubblicato sul Dark Web, sembra essere lo sfruttamento una vulnerabilità di un sistema di assistenza di ticketing online gestito da un fornitore terzo, come comunicato da InfoCert.

Cybersecurity Italia. Cosa rischiano gli utenti interessati?

Tutti i dati ormai hanno un valore; le conseguenze di queste tipologie di Data Breach sono note ed illegali, ovviamente: dall’utilizzo dei dati ai fini di attività di phishing fino alle truffe online e/o telefoniche.

Le notifiche al Garante Privacy e a ACN

Il titolare del trattamento (soggetto pubblico, impresa, associazione, partito, professionista, ecc.) senza ingiustificato ritardo e, ove possibile, entro 72 ore dal momento in cui ne è venuto a conoscenza, deve notificare la violazione al Garante per la protezione dei dati personali a meno che sia improbabile che la violazione dei dati personali comporti un rischio per i diritti e le libertà delle persone fisiche.

Il responsabile del trattamento che viene a conoscenza di una eventuale violazione è tenuto a informare tempestivamente il titolare in modo che possa attivarsi.

Le notifiche al Garante effettuate oltre il termine delle 72 ore devono essere accompagnate dai motivi del ritardo.

Inoltre, se la violazione comporta un rischio elevato per i diritti delle persone, il titolare deve comunicarla a tutti gli interessati, utilizzando i canali più idonei, a meno che abbia già preso misure tali da ridurne l’impatto.

Il titolare del trattamento, a prescindere dalla notifica al Garante, documenta tutte le violazioni dei dati personali, ad esempio predisponendo un apposito registro. Tale documentazione consente all’Autorità di effettuare eventuali verifiche sul rispetto della normativa.

InfoCert deve inviare la notifica anche al CSIRT Italia presso l’Agenzia per la Cybersicurezza Nazionale? “In maniera volontaria sì, ma non è obbligato”, spiegano a Cybersecurity Italia da ACN, “se gli asset colpiti non sono sotto perimetro né sotto NIS”.

InfoCert deve comunicare il Data Breach ai clienti

Secondo la normativa, vanno notificate unicamente le violazioni di dati personali che possono avere effetti avversi significativi sugli individui, causando danni fisici, materiali o immateriali. Nel caso specifico, sì InfoCert deve comunicare ai clienti il data breach, perché ha creato un forte impatto sulla loro privacy.

Ciò può includere, ad esempio, la perdita del controllo sui propri dati personali, la limitazione di alcuni diritti, la discriminazione, il furto d’identità o il rischio di frode, la perdita di riservatezza dei dati personali protetti dal segreto professionale, una perdita finanziaria, un danno alla reputazione e qualsiasi altro significativo svantaggio economico o sociale.

In attesa dell’indagine di AgID

Essendo InfoCert, un provider SPID e Ente certificatore, il caso sarà oggetto dell’inchiesta di AgID.

Il commento del CISO di Almaviva

In attesa, abbiamo chiesto sull’accaduto un commento a Roger Cataldi, CISO & Head of Cybersecurity Practise di Almaviva:

“Dal mio punto di vista come CISO, ritengo che i comunicati stampa emessi finora siano stati tempestivi e sufficientemente chiari. Non avevo dubbi al riguardo, considerando che stiamo parlando di una società il cui core business è la sicurezza.

Tuttavia, ciò che emerge dalle dichiarazioni pubbliche apre la strada a riflessioni importanti, che probabilmente saranno oggetto di analisi e discussione nei prossimi mesi, in particolare per quanto riguarda la supply chain. Questo incidente sottolinea ancora una volta come l’anello debole della catena possa causare danni significativi agli utenti finali. Questi, spesso ignari e solo parzialmente informati su chi gestisce i propri dati e con quali standard di sicurezza, si affidano a società di primaria importanza.

Infine, una riflessione più ampia: se un incidente del genere è accaduto ad una primaria società di settore e alla sua filiera, può accadere a chiunque, dato lo stato attuale del panorama della sicurezza informatica. Nonostante l’entrata in vigore del regolamento DORA e la progressiva implementazione della direttiva NIS2, serviranno anni prima che il mercato raggiunga un livello di conformità pieno ed efficace.

Questo episodio rappresenta quindi un monito per l’intero settore: la sicurezza informatica non è un obiettivo statico ma un processo continuo, in cui ogni anello della catena deve essere costantemente rafforzato”.