Oltre che approcciare ad un Next Generation Web Gateway in cloud, che sta diventando oramai una commodity, il futuro è la Remote Browser Isolation (RBI), che più si adatta al 99% delle aziende ed è proprio la componente che fa fare al proxy il suo salto di qualità. Ecco perché.

C’era una volta il proxy, il componente fondamentale per la navigazione dei dipendenti. Aveva anche la funzionalità di bloccare siti che deviavano dalle policy stabilite dall’azienda, per esempio streaming on line, giochi, siti contro i princìpi etici fondamentali. Si basava e si basa ancora sul concetto di categorizzazione dei siti per decidere se aprire la connessione e rendere fruibili il sito al dipendente.

La prima domanda che dobbiamo porci è: “perché è importante proteggere la navigazione”? La risposta è semplice: per “l’ever green concept” di difesa a strati. Se l’attacco avviene via mail, in qualche modo la macchina oggetto dell’attacco deve comunicare verso l’esterno ed il proxy può essere l’ultimo o penultimo baluardo laddove altre misure di prevention o detection dovevano fare il loro lavoro ma hanno miseramente fallito. Mi riferisco solo per fare qualche semplice esempio a Sandbox, controlli antivirus, controlli di end point protection più avanzato (per esempio, EDR).

Analisi di uno use case

Purtroppo però il concetto di categorizzazione dei siti non è più vincente ed ha latenze significative. Dobbiamo pensare ad un salto di qualità del sistema di navigazione altrimenti il proxy risulta poi essere praticamente uno strato quasi ininfluente o comunque non in grado di bloccare un attacco.

Partiamo da uno use case semplice.

- Azienda con Data Center on Prem, Mail on premise con pochi servizi in Cloud

Trascurando realtà che hanno specifici vincoli normativi, la scelta dovrebbe essere di evolvere da un Proxy on prem ad uno in Cloud che annovera sicuramente maggiori funzionalità. Parliamo quindi di qualcosa in più di un Web Security Gateway. Parliamo di un Next Generation Web Gateway con capacità superiori di rilevare Malware ed Advanced Threat, capacità di Behavior analysys (scostamenti rispetto a baseline) e di proteggere l’utente anche quando è a casa con il suo asset aziendale, forzando la sua navigazione a passare dal web gateway gestito dall’organizzazione piuttosto che farlo uscire diretto dalla ADSL di casa. Una soluzione di questo tipo permetterebbe di evitare scelte molto forti come potrebbero essere di bloccare la navigazione del PC se fuori azienda onde costringerlo ad aprire un tunnel VPN con l’organizzazione prima di rendergli fruibile la navigazione.

Il futuro è la Remote Browser Isolation (RBI)

Oltre che approcciare ad un Next Generation Web Gateway in cloud, che sta diventando oramai una commodity, il futuro è la Remote Browser Isolation (RBI), una derivata rispetto alla navigazione in ambiente Air Gapped (Aree con elevatissimi standard di sicurezza) che possono uscire su Internet solo in maniera disaccoppiata, con soluzioni generalmente di tipo hardware, basate su processori ARM che lavorano in coppia. Uno di questo chip funge da tablet ma anziché dare un output verso l’esterno è invece connesso ad un secondo ARM che funge da “telecamera” che guarda, comprime e manda lo streaming all’utente finale.

Ma torniamo alla Remote Browser Isolation Software che più si adatta al 99% delle aziende che è proprio la componente che fa fare al proxy il suo salto di qualità. L’obiettivo è far credere all’utente che sta navigando sul sito web di interesse (che magari però è stato compromesso) e fornirgli uno streaming dello stesso, una sorta di Yuotube della navigazione HTML.

Utilizzare tecnologie di RBI riduce il rischio di Ransomware, phishing ed altre minacce, semplicemente eseguendo i contenuti web in remoto, su container isolati nel cloud, generalmente macchine Linux hardenizzate. Nessun contenuto web viene eseguito direttamente sui device degli utenti ma solo il contenuto “renderizzato”.

Fare Remote Browser Isolation significa poi mettere a disposizione i alcune interessanti opzioni che possono essere associate anche in base alla reputazione dei siti web. Immaginiamo dei siti considerati trusted come la CNNo dove la user experience è molto importante. Potremmo decidere di far rimuovere dalla piattaforma RBI tutti i possibili contenuti malevoli come i Javascript (renderizzandoli nei container) ma eseguire nel Browser dell’utente tutto il resto (CSS, video, immagini). Gli impatti sulla user experience sono minimi e la sicurezza comunque viene fortemente innalzata.

Laddove invece la user experience non è critica o il sito è considerato meno sicuro, la scelta potrebbe essere di fare il rendering completamente nel cloud e di non eseguire componenti sul device dell’utente. Ci sono poi anche soluzioni ibride che il cliente può scegliere in base alle proprie esigenze.

Come “sanitizzare” il download dei file da Internet”

Un’altra interessante opzione è la possibilità di “Sanitizzare” il download dei file da Internet. Partiamo da un assunto: i file PDF, i documenti Office, i file CAD possono essere usati come veicolo per inserire “estensioni” malevole (payloads) all’interno del file. A questo bisogna aggiungere le vulnerabilità applicative sfruttando tecniche di Buffer Overflow con la conseguente possibilità di eseguire codice malevolo sul sistema operativo sottostante l’applicazione.

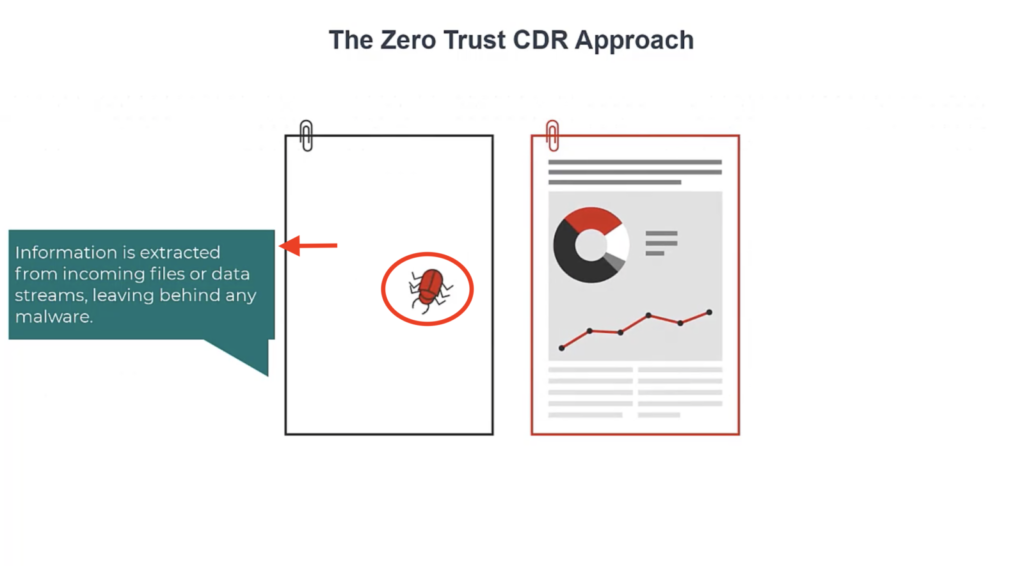

Gli allegatati sono analizzati passando in sequenza decine di motori antivirus prima di essere messi a disposizione dell’utente oppure, ed anche qui stiamo già nel futuro, essere sottoposti a cosiddette tecniche di CDR (content disarm & reconstruction).

Possiamo dire che la CDR è l’evoluzione delle Sandbox spesso usate nei Mail Gateway per esplodere gli allegati prima di renderli disponibili agli utenti. I limiti delle Sandbox sono noti, dalle tecniche di evasione del Malware che riconosce l’ambiente virtuale a tecniche di obfuscation che rendono i risultati attesi delle sandbox non prive di falsi negativi.

Come funziona? Il principio è molto semplice: il file viene analizzato per isolare tutti i componenti attivi o potenzialmente dannosi. Il file viene ricostruito eliminando tutti i componenti precedentemente rilevati e fornito all’utente finale. Il file originario è messo in quarantena.

Direi che abbiamo messo le basi per scenari più complessi che vedremo nel prossimo articolo, con una analisi di quello che è possibile fare in realtà cloud oriented o ibride.

*L’autore è Responsabile dell’Unità Organizzativa IT Security Partner & Security Operations – LEONARDO.