Al di là della convinzione o meno che i computer quantistici cambieranno le regole del gioco permettendo di “rompere” gli attuali, è necessario aggiornare le piattaforme di crittografia che utilizziamo con nuovi algoritmi post quantum.

Nel precedente articolo “Crittografia: quella attuale decifrabile in 5-7 anni? Verso la Quantum Cryptography (Parte I)” abbiamo parlato della necessità di iniziare a pensare a nuovi algoritmi di encryption anche a seguito dell’advisory dell’NSA americana (National Security Agency) in cui suggerisce, al fine di assicurare la continua protezione degli propri “National security systems” (NSS) ed asset correlati, di utilizzare solo protocolli di sicurezza considerati più sicuri in base all’utilizzo, fornendo anche una precisa timeline.

Senza iniziare un vero e proprio percorso di crittografia ibrida, ci sono però alcuni passi che possiamo intraprendere all’interno della nostra organizzazione per prepararci alle sfide future e trattasi di passi che richiedono effort e competenza. Proviamo a sintetizzare:

- Inventory asset crittografici: è innanzitutto fondamentale conoscere tutti gli strumenti crittografici a disposizione (e.g. chiavi, certificati , librerie crypto, apparati)e gli algoritmi che essi supportano

- Dati ed applicazioni: conoscere quali dati debbano rimanere confidenziali per i prossimi 10 anni e dove risiedono . Mappare tutte le applicazioni, i loro certificati ed algoritmi utilizzati

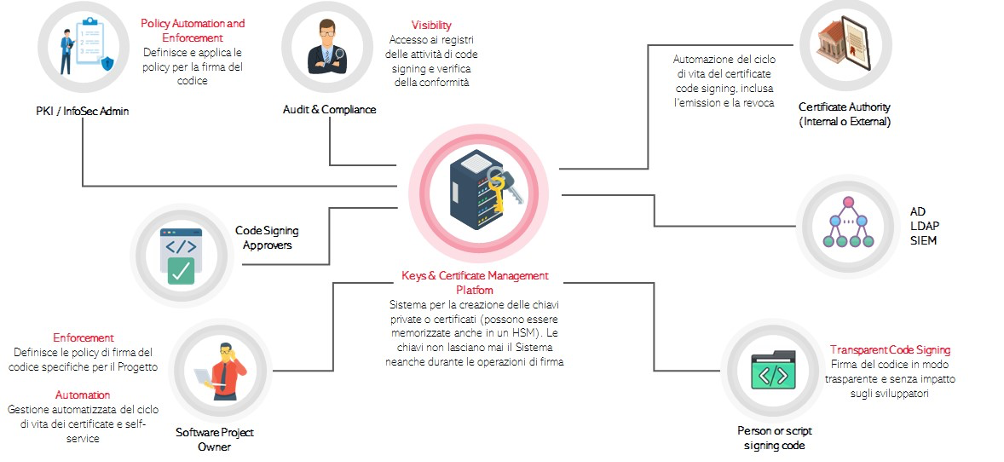

- Centralizzare, consolidare possibili doppioni di PKI , di Key Management Servers o di sistemi di Code signing . Tale centralizzazione e consolidamento permetterà in maniera più agevole il testing dei nuovi algoritmi di encryption. Il 3 Agosto 2024 sono stati approvati tre Standard Federal Information Processing Standards (FIPS) per la crittografia del futuro (FIPS 203, 204, 205). I tre algoritmi specificati in questi standard derivano ciascuno da diversi contributi al progetto di standardizzazione della crittografia post-quantistica lanciato dal NIST qualche anno fa.

- Automatizzare la creazione di chiavi e certificati digitali utilizzando HSM con FPGA programmabili in modo da poterli aggiornare con gli algoritmi post quantum. Chi avesse HSM obsoleti dovrà necessariamente investire od orientarsi per PKI ed HSM in Cloud previe verifiche di bontà della soluzione da acquistare

Sotto è schematizzato un moderna architettura multi purpose per generare chiavi (possibilmente da conservare in HSM quantum ready), certificati e poter rispondere ad esigenze di Governance, automation ed audit.

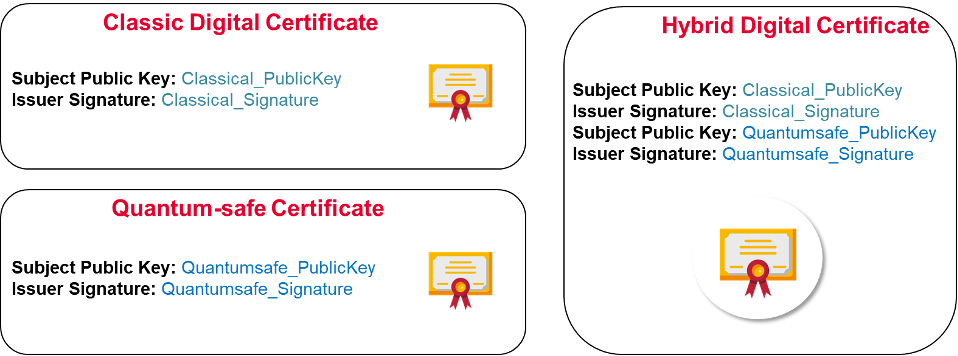

Per coloro che volessero iniziare a lavorare su un percorso di crittografia ibrida nello loro PKI ricordo che è già possibile tecnicamente possibile creare un certificato digitale X.509 che contiene contemporaneamente due set di chiavi pubbliche del soggetto e firme relative assicurando le inter operabilità e retro compatibilità con gli attuali certificati.

Per concludere: al di là della convinzione o meno che i computer quantistici cambieranno le regole del gioco permettendo di “rompere” gli attuali, o che magari ne esista già uno in ambito classificato in grado di farlo o al contrario che un computer quantistico significativo ai fini della decifratura arriverà fra qualche decade è necessario aggiornare le piattaforme di crittografia che utilizziamo con nuovi algoritmi post quantum.