Si sa, per estrarre i Bitcoin e altre criptovalute serve tanta energia. L’attività di mining di un anno ci costa più di 30 terawattora (TWh) di energia elettrica, di più del livello di consumi energetici dell’intera Irlanda, che consuma, mediamente, ogni anno 25 TWh di elettricità.

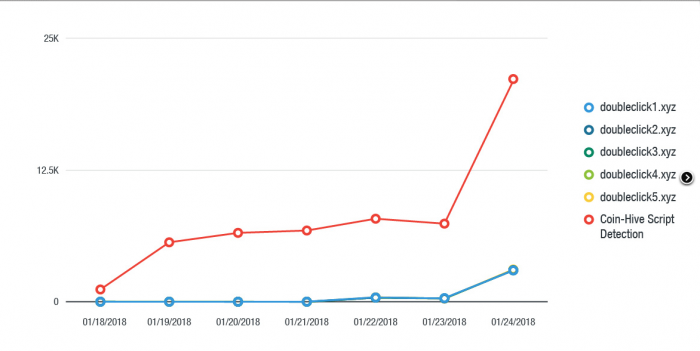

Così tra gli ultimi trojan sviluppati dai cybercriminali in cerca di Pc di ignari utenti per estrarre Bitcoin, è stato scoperto il software in grado di ‘bucare’ la piattaforma di Googleche gestisce le pubblicità online e in particolare il sistema di DoubleClick degli annunci pubblicitari sui video visualizzati su YouTube. In sostanza Trend Micro, società specializzata in cybersecurity, ha scoperto il 24 gennaio scorso un incremento del 285% nel numero di minatori (vedi grafico) che utilizzano Coinhive, un software JavaScript, sulla piattaforma video: “Già dal 18 gennaio abbiamo notato un picco di traffico verso cinque siti malevoli”, ha dichiarato la società. E milioni di utenti connessi dall’Italia, Giappone, Francia, Spagna e Taiwan, vittime di questa campagna di malvertising, dal 18 al 24 gennaio 2018, visualizzando video su YouTube hanno generato Bitcoin per criminali informatici a loro insaputa. Google è stata avvertita immediatamente e ha annunciato di aver bloccato subito il software il giorno 24 gennaio.

Gli altri casi

Questo non è il primo caso scoperto in cui i criminali informatici utilizzano i Pc degli ignari utenti per ‘estrarre’ Bitcoin. I ricercatori di ESET, uno dei fornitori globali di software per la sicurezza informatica di pubbliche amministrazioni, aziende e utenti privati, hanno infatti registrato un’impennata di JS/CoinMiner, un trojan creato per generare valuta digitale sfruttando le risorse del sistema infettato, che lo scorso 9 dicembre ha raggiunto in Italia il picco del 38% delle infezioni, attestandosi di gran lunga al primo posto tra le minacce che insidiano gli internauti italiani.

Il trojan ha colpito in particolare l’Europa, registrando nell’ultima settimana il picco di infezioni in Slovacchia (48%), Grecia (36%) e Spagna (36%), scendendo in Italia al 24% delle rilevazioni.

Come possiamo inconsapevolmente generare bitcoin per i cybercriminali?

Di solito il software malevolo è un codice Java Script che si diffonde attraverso i contenuti Java infetti, inseriti molto spesso in banner presenti su siti “affidabili” o all’interno di email di phishing contenenti link a pagine pericolose che ospitano questo script. Una volta eseguito nel sistema, il virus installa un trojan creato per generare valuta digitale (attività di mining) sfruttando le risorse del sistema infettato.

Di solito l’utente non si accorge facilmente di aver contratto un virus poiché i sintomi dell’infezione non sono caratteristici (dispositivo che lavora a rilento e sistema di raffreddamento particolarmente attivo). Sostanzialmente, tali software di mining riducono le performance di sistema del dispositivo, in alcuni casi lo rendono anche più vulnerabile ad altri malware e aumentano il consumo di energia elettrica, influendo inevitabilmente sull’esperienza utente nel suo complesso.