È quanto emerge dalla Relazione annuale dell’Intelligence. Il Sottosegretario Mantovano: “Sulla Cina non è possibile adottare misure stringenti con Golden Power nei confronti delle sue tecnologie e poi vedere degli ok al loro utilizzo. Occorre riportare a una coerenza queste decisioni”.

“Nel 2024 76 Paesi del mondo, pari alla metà della popolazione mondiale, andrà al voto e ci sono rischi di interferenze e condizionamenti dei processi elettorali attraverso la minaccia ibrida“. È questo l’allarme principale messo in evidenza dal direttore del Dis, Elisabetta Belloni, alla presentazione della relazione annuale dell’intelligence, alla quale hanno partecipato anche il Sottosegretario di Stato alla Presidenza del Consiglio dei Ministri – Autorità delegata per la sicurezza della Repubblica Alfredo Mantovano, il Presidente del COPASIR Lorenzo Guerini, il Direttore di AISE Giovanni Caravelli e il Direttore di AISI Mario Parente.

Nella Relazione sulla politica dell’informazione, curata dal Sistema di informazione per la sicurezza della Repubblica e relativa all’anno 2023, si legge, infatti, “…anche nel 2023 la Federazione Russa e la Repubblica Popolare Cinese si sono confermate tra i principali attori della minaccia ibrida, in grado di condurre campagne in danno dei Paesi occidentali sfruttando alcune delle caratteristiche sistemiche che connotano le nostre società, quali l’apertura dei mercati e le garanzie di libertà e indipendenza dei media”.

La Relazione spiega ancora “tra i due attori – che impiegano i vettori della minaccia ibrida (afferenti al c.d. spettro DimefiL, ossia Diplomatico, Intelligence, Militare, Economico-Finanziario, Informativo, Legale) differenziandosi per modalità, strategie e obiettivi – in questa fase storica la Russia risulta essere il più attivo, tra l’altro, in ragione del perdurare del conflitto in Ucraina, a sostegno del quale alimenta campagne multivettoriali in danno dell’Italia e dell’Occidente intero”.

“Nell’ultima parte del 2023”, ha notato la nostra Intelligence, “lo scoppio del conflitto tra Israele e Hamas ha portato nuova linfa alle iniziative ibride di Mosca, con un ventaglio di disinformazione narrativa a favore del popolo palestinese”.

“Nel complesso”, conclude la Relazione, “l’Italia e, più generalmente, i Paesi occidentali continuano a dimostrare un buon livello di resilienza sia rispetto al condizionamento dell’opinione pubblica, sia sul versante economico e della tutela degli asset strategici”.

Belloni: “Italia e Ue vogliano essere competitive dalla Cina come chiave di deterrenza alla politica invasiva di Pechino. Questo non significa chiudere le relazioni o abbandonare il mercato cinese”

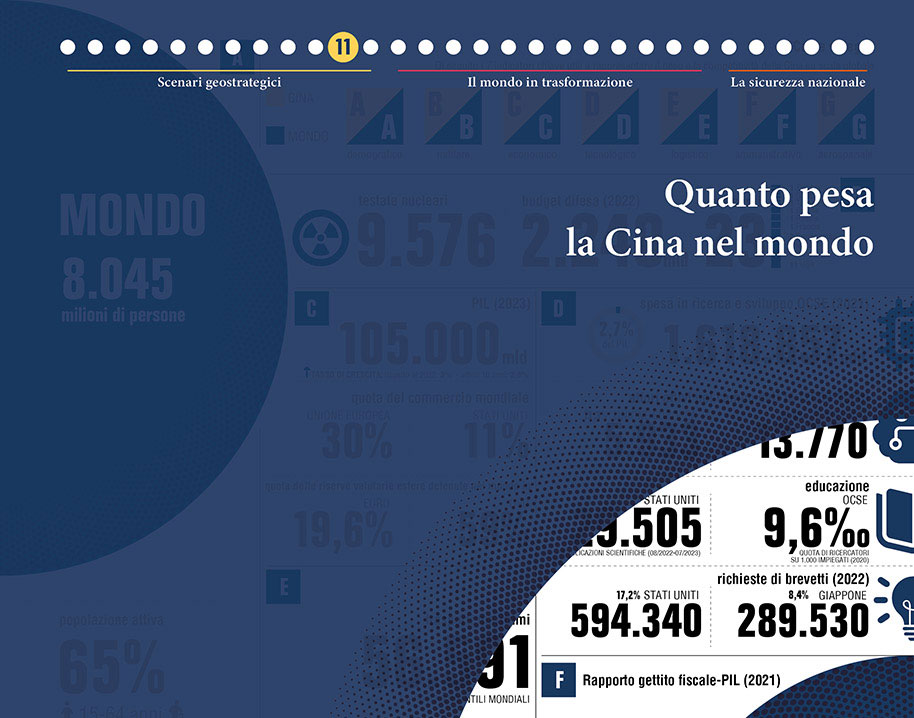

Il tema della Cina “oggi è sul tavolo di tutte le democrazie occidentali” e in generale “di tutte le liberal-democrazie. Quando si parla di vulnerabilità della globalizzazione è evidente che la Cina ha trasformato l’interdipendenza economica in ‘overdependence’, portando avanti una politica molto invasiva. Le politiche economiche coercitive della Cina impongono una riflessione sulla vulnerabilità che ne consegue“, ha detto il direttore generale del Dis, Elisabetta Belloni. “ll governo italiano”, ha aggiunto, “ha iniziato a considerare con attenzione questo tema, che non vuol dire chiudere le relazioni con la Cina o abbandonare il mercato cinese”. “Significa”, ha concluso, “riconquistare la propria autonomia, si vuole aumentare la competitività dell’Italia e dell’UE anche in campo tecnologico come chiave di deterrenza alla politica invasiva della Cina”.

Infine, sulla Cina è intervenuto anche il Sottosegretario e Autorità delegata per la sicurezza della Repubblica Alfredo Mantovano: “Non è possibile adottare misure stringenti con Golden Power nei confronti delle tecnologie cinesi e poi vedere degli ok al loro utilizzo. Occorre riportare a una coerenza queste decisioni”.

La sicurezza cibernetica e la minaccia ibrida: “Confermata la centralità del dominio cibernetico quale strumento preferenziale cui gli attori ostili fanno ricorso per il raggiungimento di obiettivi strategici”

La sicurezza cibernetica, si legge ancora nella Relazione, in linea di continuità con quanto osservato durante il 2022, le rilevanti evoluzioni del quadro geopolitico legate al perdurante conflitto russo-ucraino e, più recentemente, al riaccendersi delle ostilità tra Israele e le forze di Hamas hanno ancora una volta prodotto riflessi rilevanti sulle caratteristiche e sugli obiettivi della minaccia cibernetica anche in Italia confermando, tra l’altro, la centralità del dominio cibernetico quale strumento preferenziale cui gli attori ostili fanno ricorso per il raggiungimento di obiettivi strategici.

In tal senso, le attività di raccolta informativa svolte dall’Intelligence, nel dare atto di un complessivo aumento delle offensive digitali in danno di obiettivi strategici nazionali – con

particolare attenzione alle filiere delle infrastrutture digitali/servizi IT, dell’energia e dei trasporti, oltre che al settore pubblico- istituzionale – evidenziano un sempre crescente ricorso ad azioni ostili caratterizzate da elevata intensità ma impatti limitati, volti principalmente a saturare le risorse dei target e causare un’interruzione dei servizi, nonché a renderne inaccessibili i dati sottostanti, attraverso l’impiego di ransomware.

Con riferimento agli attori della minaccia, si conferma come le azioni ostili più incisive che investono il nostro Paese siano condotte prevalentemente da gruppi altamente specializzati (Minacce Avanzate e Persistenti – APT), contigui ad apparati governativi dai quali ricevono linee di indirizzo strategico e supporto finanziario e, per questo, ritenute le più insidiose per il Sistema Paese in termini di informazioni esfiltrate (di natura sia geo-politica che economico-industriale), di perdita di operatività e competitività, nonché di dispendio delle risorse economiche necessarie per la loro mitigazione.

Da ultimo, si conferma il trend di graduale riduzione delle attività dei gruppi hacktivisti italiani rispetto al periodo della pandemia, caratterizzato da attacchi indirizzati prevalentemente contro il settore sanitario, quale forma di protesta verso le disposizioni imposte per il contenimento del Covid-19. In particolare, stante il progressivo dispiegarsi dei conflitti in Ucraina e nella Striscia di Gaza, è stata registrata da parte dei citati gruppi una tendenza ad azioni dimostrative (defacement e attacchi DDoS), rivolte prevalentemente verso obiettivi esteri, a sostegno dell’Ucraina e dello Stato Palestinese.

A compendio dello scenario precedentemente descritto e in linea di continuità con il passato, si riportano le principali elaborazioni statistiche concernenti le attività cibernetiche ostili osservate nel 2023 in danno degli assetti informatici rilevanti per la sicurezza nazionale.

PA centrali, Istituti e Agenzie nazionali target degli attacchi cyber in Italia

In particolare, l’attività svolta dall’Intelligence ha permesso di rilevare il costante interesse degli attori della minaccia, crescente nei confronti delle infrastrutture digitali di soggetti pubblici, con particolare attenzione verso quelle riferibili alle Amministrazioni Centrali dello Stato e agli Istituti e Agenzie nazionali.

Di contro, le offensive digitali in danno delle infrastrutture informatiche riferibili a soggetti privati sono in calo e hanno interessato perlopiù i settori delle infrastrutture digitali/servizi IT, dell’energia, dei trasporti e dell’industria metalmeccanica e manifatturiera.

Tanto premesso, si pone in evidenza come tale scenario risulti compatibile con il perdurare del conflitto russo-ucraino, caratterizzatosi per la “polarizzazione” degli sforzi degli attori ostili di matrice statuale e hacktivista verso obiettivi afferenti ai settori energetici, della logistica e dell’agro-alimentare, nel tentativo di coordinare maggiormente le offensive cibernetiche con quelle cinetiche, in modo da supportare con maggiore efficacia ed efficienza la campagna militare contro Kiev.

Per quanto attiene alla classificazione degli attacchi per tipologia di attori ostili, si conferma, anche per il 2023, la sostanziale prevalenza, sul totale delle offensive digitali ostili, di campagne cibernetiche condotte da formazioni di stampo criminale, orientate al conseguimento di un vantaggio economico, perseguito attraverso l’esfiltrazione – e conseguente messa in vendita su forum e black market a ciò dedicati – di credenziali di accesso a risorse ICT strategiche esposte su Internet.

Il fenomeno descritto trova ulteriore conferma nel massiccio ricorso, da parte dei Paesi che non condividono i valori democratici alla base di un uso responsabile dello spazio cibernetico, alle capacità di gruppi criminali – ovvero di collettivi di stampo hacktivista – presenti nei rispettivi territori. Si registra, in particolare, il compimento di azioni malevole materialmente eseguite da tali soggetti (dunque meno sofisticate, anche se altrettanto pericolose di quelle direttamente imputabili ad attori statuali), che rispondono, al contempo, tanto ai loro interessi illeciti, quanto alle finalità perseguite dai rispettivi governi.

Vale sottolineare come il ricorso a tali gruppi, che operano in qualità di agenti per conto di terzi (proxy) con modalità e mezzi complementari rispetto alle classiche leve d’azione nelle disponibilità di uno Stato sovrano (quali quella militare, economica e diplomatica), comporti per il Paese sponsor un duplice vantaggio: da un lato, la possibilità di impiegare le capacità pregiate dei gruppi più sofisticati e di matrice statuale verso target di spessore più elevato, lasciando l’onere di perseguire obiettivi di qualità inferiore ai richiamati gruppi non statuali, dall’altro, di fornire alle proprie operazioni offensive un ulteriore strato di anonimizzazione, impedendo l’attribuzione diretta delle responsabilità dell’azione ostile e, al tempo stesso, facilitando la nota pratica di negare il proprio coinvolgimento in atti ostili a danno di altri Stati (c.d. “plausible deniability”).

Come anticipato, anche per il 2023 si è assistito alla progressiva riduzione delle azioni ostili condotte dai principali gruppi hacktivisti nazionali, che non hanno fatto registrare offensive strutturate in danno di assetti telematici di rilevanza strategica.

Al contrario, è emersa una maggiore incisività delle azioni cibernetiche ostili di matrice spionistica, poste in essere da gruppi statuali o sponsorizzati da Stati, e si è ridotto il numero delle azioni di matrice non identificabile.

Nel periodo in esame, sono stati osservati tentativi di sfruttamento, da parte dei predetti attori, di vulnerabilità non precedentemente note (cc.dd. 0-day) presenti in prodotti e piattaforme elaborate dalle principali società di sviluppo software, con particolare predilezione per quei sistemi di connessione remota – utilizzati anche per finalità di telelavoro – ovvero di virtualizzazione, con l’obiettivo di guadagnare l’accesso a risorse informatiche di aziende, nonché di organizzazioni pubbliche e private.

L’attenta disamina di tecniche, tattiche e procedure (TTP) impiegate dai suddetti gruppi ha poi confermato il progressivo ricorso ad “armi digitali”, liberamente reperibili o distribuite su mercati operanti nel deep e dark web (come le più comuni famiglie di ransomware o infostealer), a conferma della verosimile volontà dei governi dai quali tali gruppi ricevono coordinamento tattico e strategico di conferire a quelle attività offensive la parvenza di comuni azioni criminali.

Nel 2023 si è inoltre assistito a un rinnovato interesse degli attori della minaccia verso le più tradizionali tecniche di attacco, con particolare riferimento alle campagne di phishing e spear-phishing, più comunemente impiegate per veicolare strumenti malevoli all’interno dell’infrastruttura telematica del target, attraverso comunicazioni elettroniche (e-mail) realizzate ad arte per convincere i destinatari ad aprire un allegato o accedere a siti web malevoli.

A conferma della drastica contrazione delle ostilità cibernetiche di matrice hacktivista, si registra il progressivo azzeramento delle azioni di ricerca delle vulnerabilità presenti in target selezionati (c.d. Bug Hunting) e di esfiltrazione di dati da database esposti su Internet attraverso tecniche di SQL Injection, tipicamente impiegate dai citati sodalizi.

Per quanto concerne gli esiti delle azioni ostili, si è registrata una significativa prevalenza di offensive finalizzate al furto di identità e/o credenziali, messe in vendita su portali e forum dedicati del deep e dark web, seguite poi dalle offensive maggiormente sofisticate sviluppate da gruppi APT di matrice verosimilmente statuale e dalle azioni prodromiche a potenziali, successivi attacchi.

La rilevanza della matrice criminale nel panorama della minaccia cibernetica che insiste sul Paese trova conferma anche nelle statistiche relative alle finalità degli attacchi monitorati dal settore intelligence, come attestato dal rilevante incremento di offensive finalizzate a garantire un vantaggio economico per l’attaccante, a fronte della persistenza, nel panorama delle offensive digitali, di quelle azioni ostili di più “tradizionale” orientamento spionistico, tendenza, questa, ragionevolmente riconducibile al concomitante conflitto in atto, che ha mantenuto alta l’attenzione di alcuni degli attori della minaccia maggiormente prolifici verso obiettivi nazionali economicamente e/o strategicamente contigui ai Paesi direttamente coinvolti nelle ostilità.

Infine, rispetto al quadro complessivo, restano marginali le iniziative cui non è stato possibile attribuire una chiara finalità, anche alla luce dell’effettiva complessità del processo di attribuzione delle campagne digitali – direttamente dipendente dalle caratteristiche intrinseche del dominio cibernetico (de-territorializzato, transnazionale, fluido e dinamico, sulla cui rapida evoluzione incide fortemente lo sviluppo tecnologico) – e in taluni casi dell’elevata sofisticazione delle armi digitali e delle infrastrutture di anonimizzazione impiegate.