Il racconto di Mirko Lapi, presidente di OSINTITALIA, Associazione di Promozione Sociale che utilizza la disciplina dell’Open Source Intelligence (OSINT) per fini sociali e solidali: “Tra gli obiettivi di OSINTITALIA vi è anche quello di contribuire allo sviluppo di una consapevolezza diffusa circa i rischi derivanti dall’esposizione online delle informazioni”.

Nella notte tra il 7 e l’8 agosto si è svolto il Global OSINT Search Party, un Capture the Flag (CTF) organizzato da Trace Labs[1] nell’ambito di DefCon, la più importante conferenza mondiale per hacker etici. Questa competizione si focalizza sulla ricerca di persone realmente scomparse, in merito alle quali i team partecipanti devono raccogliere informazioni (appunto Capture the Flag) raggruppate in diverse categorie (ad es. friends, employment, family, day last seen, ecc); ad ogni categoria corrispondono punteggi differenti. Poiché ogni informazione inviata dai partecipanti viene trattata come potenziale “nuova intelligence“, Trace Labs dispone di un team di volontari che ricoprono il ruolo di “giudici”, convalidando o meno le informazioni raccolte e assegnando i relativi punti se queste soddisfano i requisiti della categoria a cui appartengono. Alla fine di ogni CTF, vince la squadra con il maggior numero di punti. Il CTF di Trace Labs, che si svolge nel contesto americano/australiano, differisce dai CTF tradizionali svolti nell’ambito della cybersecurity, in quanto non esistono risposte già preconfezionate ma spetta ai giudici valutare ogni singola informazione. Inoltre, essendo un’attività rivolta alla ricerca di persone realmente scomparse viene svolta in collaborazione con le Forze dell’Ordine e segue regole assai stringenti, prima tra tutte la zero contact policy ovvero il divieto assoluto di stabilire qualsiasi forma di contatto con parenti, amici, conoscenti ed eventualmente con la stessa persona scomparsa laddove si riuscisse ad individuarla. La competizione si basa quindi su un’osservazione solo passiva che deve essere svolta esclusivamente attraverso l’utilizzo di strumenti gratuiti. Tutti i risultati ottenuti vengono poi passati da Trace Labs alle Forze dell’Ordine interessate.

OSINTITALIA, Associazione di Promozione Sociale costituita a marzo di quest’anno, ha partecipato a quest’ultima edizione con ben 5 team e ha ottenuto risultati importanti, posizionando due team tra i primi dieci posti (4° e 10°) e altri due tra i primi venti, su un totale di 240 team partecipanti. Risultati che testimoniano la crescita di un’Associazione che in pochi mesi ha già attratto molto interesse tra gli addetti ai lavori e che intende diventare un punto di riferimento nazionale nell’ambito dell’Open Source Intelligence (OSINT).

Ma cos’è esattamente l’OSINT?

Ad oggi non esiste una definizione univoca e condivisa. Tuttavia, cercando di riassumere le principali definizioni utilizzate in ambito internazionale possiamo affermare che questa disciplina si occupa di ricercare, valutare e analizzare informazioni pubblicamente disponibili, seppur con differenti tipologie di accesso, non protette da classifiche di sicurezza né acquisite tramite mezzi illegali, clandestini o confidenziali. Trattasi, in estrema sintesi, di un processo di problem solving che si basa su quattro elementi principali: la selezione delle fonti, la valutazione delle informazioni, la capacità di rimanere aggiornati in merito agli aggiornamenti dei molti tools disponibili e, last but not least, la capacità di essere flessibili riuscendo a pensare anche al di fuori dagli schemi tradizionali.

Ormai da svariati anni, questa disciplina è sempre più richiesta in molteplici ambiti governativi, corporate, ma non solo. Ne fanno ad esempio ampio utilizzo gli investigatori privati, i consulenti informatici forensi, gli avvocati, i periti assicurativi, i responsabili delle risorse umane, gli analisti, i ricercatori, i giornalisti, ecc.…Ma anche attori malevoli che sanno sfruttare le pressoché infinite vulnerabilità intrinseche ad ogni organizzazione.

L’OSINT è quindi quell’attività che “buoni e cattivi” svolgono mediante metodologie e strumenti simili ma per fini differenti e opposti. Purtroppo, dobbiamo constatare che allo stato dell’arte i secondi, i “cattivi”, la utilizzano molto meglio dei primi.

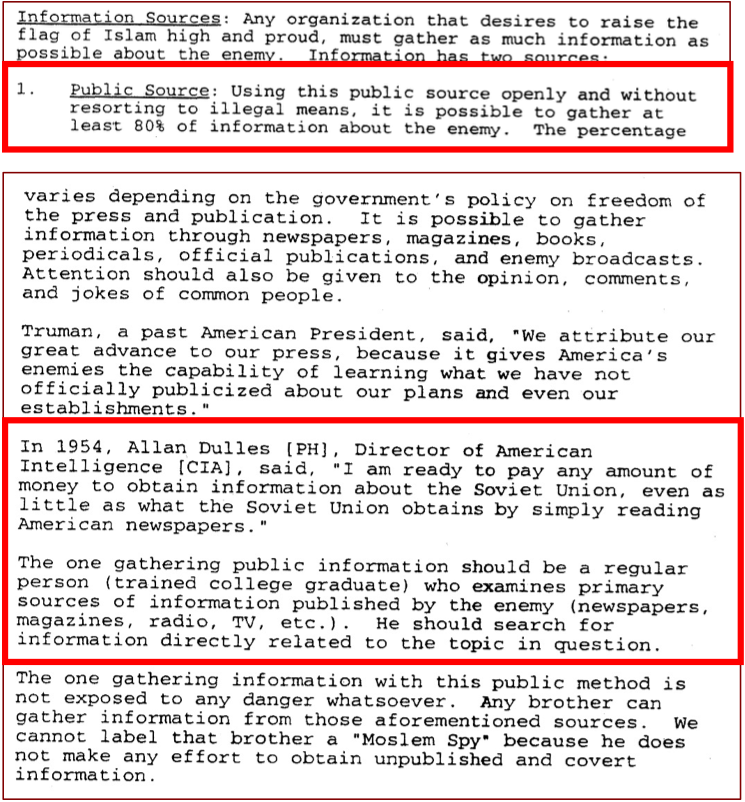

Come non ricordare ad esempio che, già nel 2000, al Qaeda, nell’undicesima lezione del suo Handbook denominata “Espionage – Information gathering using open methods”[2], riportava quanto precedentemente scritto da Robert Steele in “On Intelligence: Spies and Secrecy in an Open World”, ovvero che le informazioni utili a conoscere il nemico possono essere ottenute non solo da fonti segrete, ma in larga parte, almeno l’80%, da quelle pubbliche e senza utilizzare mezzi illegali.

Oggi, a distanza di oltre vent’anni possiamo affermare, con remote possibilità di essere smentiti, che ogni esigenza informativa può essere soddisfatta, almeno nella fase preliminare e con costi particolarmente contenuti, attraverso l’utilizzo di fonti aperte. Ciò aumenta in maniera esponenziale la superficie d’attacco a disposizione dei “cattivi”, peraltro favoriti da un lato dall’interconnessione digitale che caratterizza ogni dimensione pubblica e privata, dall’altro dalla mancanza di formazione e consapevolezza diffusa a tutti i livelli. Questi elementi, uniti alla carenza di investimenti significativi nel campo della Cyber Threat Intelligence, di cui l’OSINT rappresenta una componente fondamentale, favoriscono in maniera sempre più significativa le azioni condotte da cyber criminali e realtà statuali ostili.

Del resto, tutto ciò che serve per condurre un’azione ostile è disponibile online e quindi non bisogna sorprendersi o, ad esempio, puntare il dito unicamente contro l’”end point, singolo dipendente o smartworker” che non ha attuato le previste policy di sicurezza. Certo, il rispetto delle stesse è fondamentale, ma l’errore non può essere ritenuto solo individuale. In questo preciso momento storico le vulnerabilità sono sistemiche e per essere mitigate devono necessariamente essere affrontate in maniera altrettanto sistemica.

OSINTITALIA, anche oltre l’OSINT solidale

OSINTITALIA è un’associazione senza fini di lucro che si propone in primo luogo di utilizzare le metodologie tipiche dell’OSINT per scopi sociali e solidali. Tra i temi principali, presenti anche nello Statuto dell’Associazione, rientrano: la ricerca di persone scomparse, il cyber bullismo e la violenza in rete di ogni tipo, il contrasto al revenge porne alla disinformazione digitale. A ciò si aggiunge la promozione, a livello nazionale e internazionale, di iniziative di carattere formativo e divulgativo volte a sostenere la diffusione della cultura dell’OSINT e in particolare dell’OSINT sociale e solidale (c.d. “OSINT for good”).

Tracciando un bilancio di questi primi mesi di vita dell’Associazione, che ad oggi ha oltre 140 soci, possiamo affermare che la composizione di OSINTITALIA è molto eterogenea, seppur con una leggera prevalenza di esperti di cybersecurity impegnati quotidianamente “sul campo”.

Questa diversità crea i presupposti per l’accrescimento della consapevolezza relativa alle minacce più diffuse e della conoscenza delle metodologie e degli strumenti open source utili a prevenirle e monitorarle.

L’opportunità di condividere esperienze, conoscenze e competenze rappresenta il vero valore aggiunto di OSINTITALIA, che al proprio interno sta anche creando gruppi di lavoro tematici con l’obiettivo di studiare argomenti specifici che vadano anche oltre la natura sociale e solidale della stessa.

In questo senso, già in questi primi mesi abbiamo iniziato ad approfondire l’utilità dell’OSINT nell’ambito della valutazione delle diverse supply chain. Nello specifico, al fine di stimolare qualche utile riflessione, abbiamo analizzato lo studio intitolato “Understanding supply chain risk with OSINT”, pubblicato a maggio da OSINT COMBINE[3]. L’indagine è stata condotta su un’organizzazione inserita nella supply chain del Governo australiano, che ha nelle proprie disponibilità informazioni sensibili relative a cittadini australiani. L’obiettivo di OSINT COMBINE è stato dimostrare come, attraverso le fonti aperte, sia possibile identificare eventuali minacce e vulnerabilità. Lo scenario emerso conferma le preoccupazioni che, a livello internazionale, tutti gli addetti ai lavori manifestano ormai da diversi anni. Nello specifico, viene evidenziato che il 66% dei fornitori IT e di software inseriti nella supply chain dell’organizzazione analizzata sono state oggetto di data breach che hanno compromesso nomi completi dello staff, account, password, indirizzi IP, numeri di telefono.

L’analisi condotta da OSINT COMBINE ha fatto poi emergere altri elementi particolarmente rilevanti tra i quali:

- la creazione di 50 domini (alcuni dei quali potenzialmente malevoli) con l’utilizzo di credenziali di ex-dipendenti;

- repository online di codici e configurazioni di sistemi e applicazioni dell’organizzazione in questione, potenzialmente sfruttabili per attacchi su misura;

- informazioni sulle misure di sicurezza fisica dei siti dell’organizzazione e localizzazione dei data center che potrebbero essere utili a condurre attività di ricognizione.

Ulteriore elemento di preoccupazione è poi emerso in relazione all’elemento umano, comunemente considerato come l’anello debole di ogni infrastruttura di sicurezza. In questo senso lo studio ha rilevato che:

- il 20% dello staff ha account aziendali compromessi;

- il 40% ha account privati compromessi;

- tutti gli executives investigati (il 100%) hanno online informazioni sufficienti a pianificare attività di social engineering;

- sono state individuate informazioni utili a predisporre email di spear phishing su tutte le figure senior dell’organizzazione;

- attraverso la ricerca di informazioni da fonti aperte è possibile predisporre reports dettagliati relativi ad alti dirigenti, che potrebbero essere utilizzati per un approccio da parte di attori malevoli statuali e/o criminali.

Lo scenario che ci presenta lo studio di OSINT COMBINE è indubbiamente molto preoccupante e l’errore più grave che ciascuno di noi potrebbe compiere è quello di pensare che una simile situazione non ci riguardi tutti in prima persona. Infatti, le simulazioni svolte da OSINTITALIA, limitate unicamente all’osservazione e non alla raccolta e all’elaborazione di dati, mostrano un’analoga situazione per gran parte delle realtà istituzionali e private italiane che, spesso inconsapevolmente, espongono informazioni sensibili, in primis relative al personale. Non comprendere che email, numeri di telefono, posizioni e opinioni, solo per fare alcuni esempi, siano informazioni che necessitano di essere adeguatamente protette è il primo passo verso il fallimento. Al contrario, cogliere l’importanza di svolgere costantemente attività di vulnerability assessment finalizzate a verificare quali dati rischiano di essere esposti e quali già lo sono, rappresenta il primo obbligatorio passaggio per costruire un sistema di sicurezza e protezione efficace.

Contribuire allo sviluppo di una consapevolezza diffusa circa i rischi derivanti dall’esposizione online delle informazioni

In questa prospettiva, tra gli obiettivi di OSINTITALIA vi è anche quello di contribuire allo sviluppo di una consapevolezza diffusa circa i rischi derivanti dall’esposizione online delle informazioni. Per questo motivo i soci di OSINTITALIA sono sempre stimolati ad imparare e l’associazione mette a disposizione appositi spazi per lo sviluppo di competenze[4]. In tali attività rientra anche la partecipazione a gare nazionali ed internazionali per la ricerca di persone scomparse, come quella citata in apertura. Queste competizioni non sono solo un’ottima palestra didattica, ma anche un’importante occasione per mettere in pratica e applicare al mondo reale skills e competenze acquisite, in linea con la cultura dell’OSINT “for good.”

[1] Organizzazione no-profit canadese che utilizza l’OSINT per supportare le forze dell’ordine nella ricerca di persone scomparse, principalmente nel contesto nord-americano.

[2] Il file era presente all’interno di un pc che la polizia inglese rinvenne in un appartamento di Manchester.

[3] Organizzazione australiana tra le più accreditate in ambito internazionale.

[4] Dalla nascita dell’associazione sono state già svolte oltre 30 ore di formazione dedicata ai soci.