Dobbiamo arrivare a una Convenzione di Ginevra in ambito digitale che protegga i civili e le infrastrutture civili da attacchi informatici statali. E dobbiamo definire quali siano queste infrastrutture; di sicuro ci rientrano le reti e le centrali elettriche, gli ospedali, i sistemi elettorali.

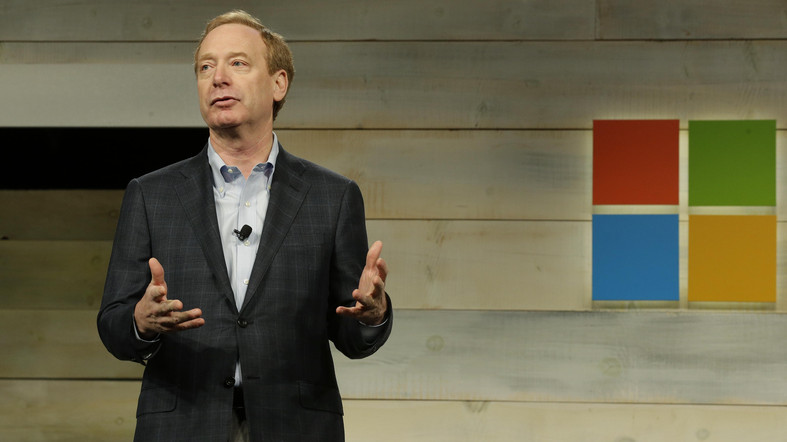

Così ha commentato qualche giorno fa, in un incontro a Bruxelles con alcuni giornali, tra cui La Stampa, Brad Smith, presidente di Microsoft e capo dell’ufficio legale. Non è la prima volta che «il numero due» del colosso di Redmond, dopo l’ad Satya Nadella – ma di fatto in prima fila nella gestione dei delicati rapporti coi governi – lancia l’idea di un simile accordo globale. Un tavolo comune fra Stati, aziende tech e società civile che, sulla falsariga dei famosi accordi di Ginevra, enunci alcuni principi fondamentali del diritto internazionale, in particolare la protezione dei civili, applicandoli al cyberspazio.

2017: anno di svolta

Tuttavia ora Microsoft ha deciso di accelerare. I tempi sono maturi. Perché «il 2017 è stato un anno di svolta per la cybersicurezza», prosegue Smith, «con una criminalità informatica più organizzata e sofisticata, ma soprattutto con inauditi attacchi condotti da Stati».

Il riferimento esplicito è a due infezioni con diffusione ed effetti globali: il ransomware (software malevolo che cifra i file e chiede un riscatto) di Wannacry, che lo scorso maggio dilagò in 150 Paesi, mandando in tilt il sistema sanitario britannico, dove ha portato alla cancellazione di 19mila appuntamenti (stime NHS); e poi a giugno, il software malevolo e distruttivo NotPetya, che pur essendo mirato all’Ucraina, è poi tracimato in altri Stati, colpendo molte aziende. I suoi danni sono stati pesanti. Il gigante danese dello shipping Maersk ha dovuto reinstallare 45mila Pc e 4mila server, rimanendo senza sistemi informativi per dieci giorni, con un costo stimato fra i 250 e i 300 milioni di dollari. All’Ucraina, dove l’infezione è stata pervasiva, mandando in crisi moltissime imprese, è costato mezzo punto di PIL, ricorda Microsoft.

«NotPetya? Il più distruttivo cyberattacco, e dalla Russia»

E due giorni fa proprio su NotPetya si sono mossi Stati Uniti e Gran Bretagna. A distanza di poche ore, l’intelligence britannica e il dipartimento di Stato Usa hanno pubblicamente attribuito quel software malevolo alla Russia. Secondo il comunicato statunitense, si sarebbe trattato «del più distruttivo e costoso cyberattacco della storia», «lanciato dai militari russi», e costato «miliardi di dollari» di danni.

E ieri a Stati Uniti e UK si sono unite anche le dichiarazioni di Canada, Australia e Nuova Zelanda. In pratica tutti quanti i Five Eyes, ovvero i cinque Paesi uniti da un’alleanza-coordinamento sul fronte dell’intelligence. Un copione che avevamo già visto alcuni mesi fa e che mostra come alcuni Stati stiano cercando di arrivare a una qualche forma di attribuzione ufficiale di attacchi informatici.

Infatti era già successo qualcosa di simile proprio con Wannacry, ormai considerato un’operazione di Stato, attribuita alla Corea del Nord da un gruppo consistente di aziende e governi, inclusi Stati Uniti, UK, Giappone, Nuova Zelanda, Australia. E anche da Microsoft che, pur tenendo un basso profilo, lo scorso dicembre si è addirittura occupata di smantellare alcuni pezzi dell’infrastruttura usata da hacker nordcoreani. Come? Andando a disarticolare i centri di comando e controllo usati dagli attaccanti per comunicare con i computer infetti, spiega ancora il presidente Smith.

La strategia usata per smantellare i malware di Stato

È successo lo scorso dicembre, un po’ in sordina tranne che per un breve post sul blog aziendale. Microsoft ancora non rivela molti dettagli, ma è probabile che la strategia sia simile a quella che ha adottato qualche mese fa per contrastare i Fancy Bear su cui abbiamo qualche informazione in più. Stiamo parlando degli hacker più temuti e citati degli ultimi anni, noti anche come APT28 (o Sofacy, o Strontium, i nomi sono molteplici a seconda degli analisti), da molti ormai considerati al servizio di Mosca.

Gli stessi, ricordiamolo, accusati degli attacchi ai Democratici negli Stati Uniti. Ebbene, Microsoft negli scorsi mesi gli ha fatto un bel tiro mancino. Ha individuato un centinaio di centri di comando e controllo, computer usati dagli attaccanti per gestire le comunicazioni con le macchine infettate, che si appoggiavano a domini internet volutamente somiglianti a prodotti, siti o servizi Microsoft. Una dissimulazione utile agli attaccanti che però alla fine gli si è rivoltata contro. Infatti, una volta trovati i finti domini, Microsoft è andata da un giudice e se li è fatti assegnare per violazione del marchio, scippandoli agli hacker russi, e tagliando di netto la comunicazione tra i centri di comando e i computer infetti. In pratica l’azienda ha combinato una vecchia tecnica impiegata per contrastare una certa criminalità informatica (quella che usa botnet, reti di computer infetti) con le leggi contro l’usurpazione di marchi e domini per interrompere brutalmente una presunta operazione di cyberspionaggio statale.