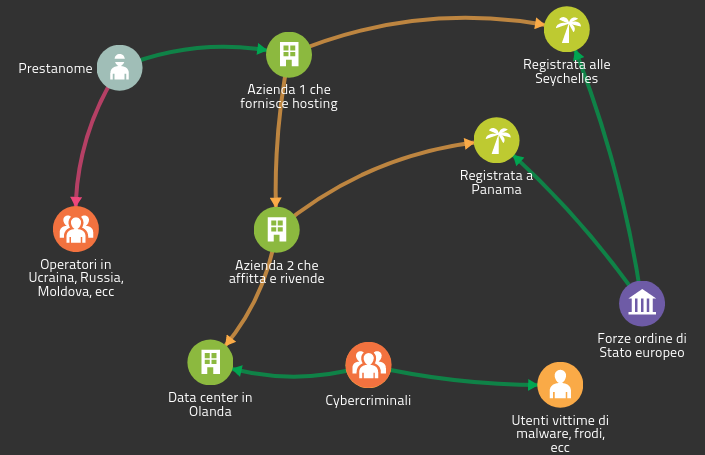

L’intreccio di infrastrutture, servizi, paradisi offshore ed enclavi regionali in cui si nascondono e prosperano le attività del cybercrime.

Un sistema che esiste da anni e che, come vedremo, presenta ancora gli stessi attori. I quali come una fenice rinascono dalle ceneri di precedenti attività, creano società multiple, registrate alle Bahamas, alle Seychelles o in qualche altro paradiso fiscale, sfruttano le connessioni veloci e i data center degli Usa o dell’Europa, ma risiedono e operano in Paesi dove non è facile perseguirli.

Cosa è il bulletproof hosting

Uno dei pilastri di questa architettura è il cosiddetto bulletproof hosting, cioè l’offerta di un servizio di hosting (che permette di affittare dei server per gestire un sito web o altro) blindato. A prova di richieste legali. O comunque un servizio che chiuda un occhio su quello che viene fatto con i suoi server, almeno finché sia possibile. Il bulletproof hosting di per sé può essere usato come uno strumento per difendere la libertà di espressione e la privacy specie laddove sia sotto attacco. Ma in molti casi il modello di business – perché stiamo parlando di servizi a pagamento – è chiaro: si ignora il comportamento di clienti malevoli finché pagano e finché non si solleva un tale vespaio da rendere poco conveniente continuare ad accettarli. “Senza i servizi di bulletproof hosting, molti, se non tutti i maggiori gruppi cybercriminali smetterebbero di operare”, arriva a scrivere la società di cybersicurezza TrendMicro in un documento dedicato al tema. Servizi che funzionano come, per i criminali del mondo fisico, i covi dove nascondersi, o dove occultare strumenti e materiali, scrive ancora TrendMicro. Solo che i cybercriminali usano tali “covi” digitali per piazzare i loro malware, i kit per attaccare software e browser, i centri di comando e controllo delle botnet (le reti di dispositivi infettati), i dati rubati, i siti con cui distribuire contenuti illeciti, truffe, pedopornografia.

“Questi servizi esistono perché Isp e fornitori di hosting in diverse aree geografiche rispondo in modo diverso alle segnalazioni di abusi”, commenta a La Stampa Fyodor Yarochkin, ricercatore TrendMicro. Ovvero in certi Paesi alcune attività (ad esempio il gioco d’azzardo o contenuti pornografici) possono avere margini di manovra più ampi di altre; oppure non è dato seguito a richieste che arrivino dall’estero. “A volte questi servizi specificano cosa è permesso sui loro server e cosa no; spesso ad esempio non è ritenuto accettabile ospitare siti di carte di credito rubate. E chi invece consente questo genere di attività farà pagare un prezzo più elevato”. Al contrario, mettere in piedi un servizio di bulletproof hosting costa molto poco. “Due-tremila dollari per crearlo da zero, registrare una società offshore, ecc. E il rischio di essere arrestati è piuttosto basso”, commentano a La Stampa Dhia Mahjoub, ricercatore di OpenDNS, e Sarah Brown, ricercatrice di Security Links, che hanno lavorato insieme proprio sull’analisi di servizi di hosting “a prova di proiettile”.

Geometria cybercriminale

Il modello è spesso il seguente. L’azienda è registrata in giurisdizioni offshore, le stesse usate spesso come paradisi fiscali (e di cui si è molto parlato in questi giorni con i Paradise Papers), ma che offrono anche il vantaggio di essere più difficili da raggiungere da richieste legali: Antigua, Belize, Panama, Seychelles, e via dicendo. I server sono in Paesi diversi, e spesso a seconda del tipo di servizio viene consigliata anche una certa area geografica: per contenuti che violano copyright possono andare anche Svizzera e Svezia, per il porno bene i Paesi Bassi, per il malware ok Paesi come l’Ucraina. Si paga con sistemi che proteggono la privacy, come criptovalute e Western Union.