Analisi del report condotto dal prof. Roberto Setola in collaborazione con Unindustria, Centro di Competenza Cyber 4.0 e AIPSA. L’indagine punta a stimolare le PMI ad adottare una migliore postura di cybersecurity facendo leva non tanto su quelli che sono i rischi legati alle vulnerabilità cyber, quanto piuttosto a quelle che potrebbero essere le mancate opportunità di business che una azienda non dotata di una corretta visione di cyber security non può e, soprattutto, non potrà cogliere.

In molti capitolati di gara per l’acquisizione di beni e servizi ICT, anche prima della recente modifica nel codice degli appalti, il tema della cyber security trova un crescente riscontro come emerge da uno studio condotto dal prof. Roberto Setola in collaborazione con Unindustria, Centro di Competenza Cyber 4.0 e AIPSA. Questo studio prende le mosse, all’interno del gruppo di lavoro sulla Cyber Resilienza delle Infrastrutture Critiche, dalla volontà di stimolare le PMI ad adottare una migliore postura di cybersecurity facendo leva non tanto su quelli che sono i rischi legati alle vulnerabilità cyber, quanto piuttosto a quelle che potrebbero essere le mancate opportunità di business che una azienda non dotata di una corretta visione di cyber security non può e, soprattutto, non potrà cogliere.

Scarica lo il report

Infatti, quello che emerge dallo studio (scaricabile da qui) è che un sempre più ampio numero di aziende richiede ai suoi fornitori, siano essi erogatori di servizi ICT o anche fornitori di altre tipologie di servizi che però necessitano di interfacciarsi con il sistema informativo del committente, una maggiore attenzione agli aspetti di cybersecurity. Questo sia a causa di quelli che potrebbero essere le ripercussioni sulla capacità operativa del committente causabile da un evento cyber che affligga il fornitore, ma anche e soprattutto per le implicazioni di natura reputazionale oltre che legale. Da qui la richiesta di specifiche competenze di cyber security la cui assenza diviene elemento di preclusione per la stipula di un contratto di fornitura.

Con l’intento di comprendere quali siano gli aspetti maggiormente attenzionati dalle grandi aziende, il lavoro ha analizzato e confrontato i documenti presentati ai potenziali fornitori di beni e servizi ICT (con esclusione dei servizi specifici di cyber security) da parte di 32 aziende operanti sul territorio nazionale. Tali documenti riguardano sia i documenti previsti nelle procedure di accreditamento dei fornitori e nei capitolati di gara. La documentazione riguarda le procedure di selezione per quei fornitori che per svolgere la loro attività hanno necessità di interfacciarsi con i sistemi informatici del committente. Unica eccezione è stata fatta per i beni e servizi prettamente legati alla cyber security, che sono stati esclusi dal computo per evitare di falsarne i risultati elevando eccessivamente la quantità e la qualità di richieste specifiche.

L’analisi ha evidenziato che i requisiti fondamentali richiesti possono essere divisi in quelli legati alla politica per la sicurezza delle informazioni e quelli connessi alle condizioni propedeutiche ai processi di sviluppo e programmazione, entrambi contenenti tanto processi di controllo quanto procedure di gestione dei rischi.

Quando si parla di “politica per la sicurezza delle informazioni” si fa riferimento a tutti gli aspetti che interessano la gestione della sicurezza delle informazioni che vengono acquisite, visualizzate, modificate e conservate dal fornitore. Per mantenere la riservatezza di tali dati è necessario consolidare una serie di procedure che consentano di avere il continuo controllo tanto degli accessi a ogni livello del sistema quanto della gestione delle vulnerabilità note e nascenti.

Con riferimento al campione di aziende analizzato, le richieste che maggiormente vengono avanzate risultano essere le seguenti (fra parentesi la percentuale rispetto al campione della specifica richiesta):

- sviluppo e conservazione in archivio di Audit periodici (100%), con richiesta di poter effettuare controlli anche da parte del committente stesso (47%) o da esperti esterni (38%);

- protocolli di controllo, gestione e memorizzazione degli accessi e dei log (94%);

- manutenzione correttiva e preventiva degli asset con dismissione degli strumenti ritenuti obsoleti (91%);

- formazione del personale, tanto per la diffusione della conoscenza dei protocolli interni quanto per la prevenzione di incidenti cyber (84%);

- sviluppo di processi specifici per la gestione degli incidenti che permettano una continuità nella fornitura del servizio (84%);

- esistenza di responsabili che rispondano di eventuali errori, incidenti o malfunzionamenti (84%);

- presenza di firewall e antivirus installati a protezione della rete e degli asset (75%);

- compilazione di questionari per la valutazione da parte del committente delle prassi applicate per la gestione della sicurezza aziendale dell’ipotetico fornitore (72%);

- presenza procedure per la business continuity e/o disaster recovery plan (72%);

- tempestiva segnalazione in caso di sospette o comprovate violazioni, tanto per la compromissione di dati sensibili quanto per l’alterazione delle funzionalità del sistema (72%);

- applicazione di protocolli per la gestione delle chiavi, siano esse chiavi di decriptazione o password di accesso ad aree e servizi specifici (69%);

- rispetto di protocolli per il trasferimento di dati sensibili previamente valutato e approvato da parte del committente (59%);

- fornitura al committente di un inventario aggiornato degli asset che verranno utilizzati durante il contratto, richiedendo anche, in alcuni casi, un elenco dei dipendenti che avranno accesso alle informazioni durante tutta la durata del rapporto tra committente e fornitore con visione dei curricula degli stessi (56%);

- segregazione e/o segmentazione delle reti, in modo da poter isolare e limitare i danni in caso di attacco malevolo e compromissione di parte del sistema (50%)

Come si può notare, quello che appare più richiesto è il modello organizzativo adottato dalla società fornitirce per una corretta gestione della cyber security piuttosto che gli aspetti più prettamente tecnologici.

Le certificazioni

Sebbene a livello nazionale ed internazionale esistano diversi standard, certificazioni e linee guida che normano la corretta gestione dei dati, la loro diffusione non è ancora tale da indurre le aziende a considerare il possesso delle certificazioni una condizione ineludibile per la partecipazione ai bandi di gara. Dai documenti analizzati risulta che il 62% delle società inserisce nei propri capitolati la richiesta di possesso della certificazione ISO 27001 ma, di queste, soltanto il 30% la ritiene necessaria per la stipula di eventuali contratti. Il restante 70% delle società ritiene che il possesso della certificazione possa essere disatteso se vengono rispettati requisiti specifici richiesti in modo indipendente dalla normativa. Quest’ultimo dato non deve però intendersi come una mancata attenzione alle politiche di gestione della sicurezza, ma quanto un messaggio per avere una visione maggiormente proattiva in grado di superare il rischio di un approccio a “compliance” della cyber security. Infatti appare che più il committente ha specifiche competenze in tema di cyber security, più esso tende a richiedere alle proprie controparti l’adozione di specifiche misure di valutazione e gestione del rischio che vengono reputate idonee a garantire adeguati livelli di sicurezza evitando di appesantire il processo con gli iter burocratici propri della certificazione.

Alcuni requisiti vengono trattati con unanime attenzione dalle diverse aziende, ad esempio la richiesta di effettuare audit periodici che viene presentata da tutte le aziende che hanno partecipato allo studio. I requisiti aziendali presentano poi specifiche richieste sulla gestione dei controlli e si evidenziano differenze in termini di chi sono gli autori del controllo, la loro frequenza, le modalità di archiviazione e comunicazione degli stessi.

Generalmente, l’analisi delle vulnerabilità viene svolta direttamente dal fornitore dei servizi (97% dei casi), ma il committente può richiedere un controllo previa assegnazione della fornitura condotto direttamente da lui (47% dei casi) o da esperti esterni ad entrambe le aziende coinvolte (38% dei casi). Inoltre, il committente richiede nei documenti analizzati la possibilità di svolgere analisi sulla sicurezza del fornitore durante la vigenza del contratto di fornitura e, in caso di rilevamento di vulnerabilità ritenute particolarmente gravose, può richiederne la correzione entro un tempo stabilito, pena la decadenza del contratto stesso.

La manutenzione e la gestione degli asset

Altro aspetto a cui è dedicata grande attenzione è la manutenzione e la gestione degli asset, con i relativi protocolli ad essi dedicati che vengono visionati e valutati dal 91% delle aziende coinvolte. Tale ambito riguarda tanto la capacità di assicurare l’integrità e il corretto funzionamento degli strumenti, anche in caso di eventi naturali che possano causare allagamenti o interruzioni elettriche, quanto la gestione della riassegnazione degli hardware e/o la loro dismissione.

Si noti che insieme a tali protocolli di gestione nel 56% del campione è associata la richiesta di condivisione di un catalogo periodicamente aggiornato degli apparati fisici, delle piattaforme e delle applicazioni software utilizzate dal fornitore.

Sostanzialmente tutte le aziende coinvolte nel progetto presentano nei propri capitolati requisiti specifici sul controllo degli accessi, tanto fisici quanto informatici. Se il controllo degli accessi è richiesto dal 94% delle aziende solo nel 59% dei casi vi sono specifiche richieste relative alla gestione dei log di accesso.

L’84% delle aziende esegue una valutazione dei protocolli di risposta agli incidenti. Questi protocolli devono contenere una serie di azioni preventive e correttive, tra le quali rientrano:

– nomina di responsabili per la gestione dei dati e degli incidenti (84%);

– aggiornamento costante dei sistemi di protezione quali firewall (75%);

– segnalazioni di allerta inviate tempestivamente e automaticamente da applicativi che riconoscano funzionamenti anomali o accessi sospetti (72%);

– sviluppo di Disaster recovery plan (72%);

– capacità di rapido ripristino dei sistemi di business compromessi nel rispetto dei livelli definiti dal RTO (Recovery Time Objective) e dal RPO (Recovery Point Objective) (34%);

– separazione chiara dei compiti e delle diverse mansioni con personale specializzato (16%).

Per l’84% delle aziende la formazione è un elemento basilare

La formazione riguarda numerosi aspetti, a partire dal corretto utilizzo degli strumenti in uso fino alla conoscenza approfondita e meditata delle politiche di trattamento delle informazioni adottate dall’azienda. Le vulnerabilità legate all’errore umano sono numerose e difficilmente gestibili, per questo lo sviluppo di corsi di formazione è ritenuto un elemento basilare da parte di un alto numero di aziende (84%).

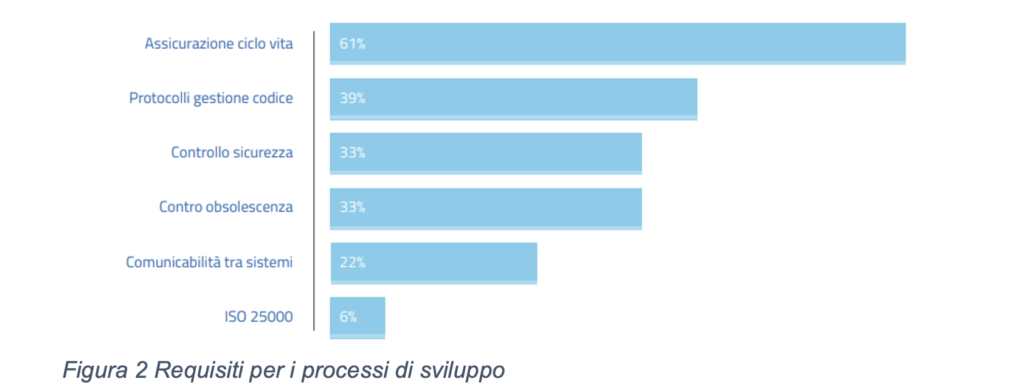

Ai fornitori di prodotti software o di applicazioni vengono presentate alcune richieste specificatamente legate ai processi di sviluppo, quali la gestione dei codici sorgente, l’interoperabilità tra il sistema sviluppato e l’ambiente all’interno del quale sarà installato o specifici tempi di risposta agli incidenti in caso di applicativi che coinvolgano dati personali e/o finanziari. Le richieste che vengono presentate a tali fornitori sono tra loro molto diverse in quanto diversi sono i servizi oggetto dei vari capitolati, gli strumenti attraverso cui essi vengono offerti e le esigenze degli utenti che ne usufruiscono. Nonostante il naturale divario tra i requisiti finali imposti dai diversi casi analizzati, vi sono elementi che si ripresentano con maggiore frequenza rispetto ad altri:

– garanzie di sicurezza per tutto il ciclo di vita del prodotto (61%);

– protocolli specifici per la gestione e condivisione del codice sorgente (39%);

– il controllo periodico dei requisiti di sicurezza del prodotto, da parte del fornitore, del committente o da terzi (33%);

– programmazione e sviluppo che siano in grado di prevedere futuri aggiornamenti per contrastare l’obsolescenza precoce del prodotto (33%);

– comunicabilità tra sistemi con un’adeguata riconciliazione degli strumenti aggiornati o sostituiti (22%);

– conformità alla serie di norme ISO 25000 che consentono di esaminare e monitorare eventuali difettosità durante tutte le fasi del ciclo di vita dei prodotti (6%).

Cosa emerge dai questionari

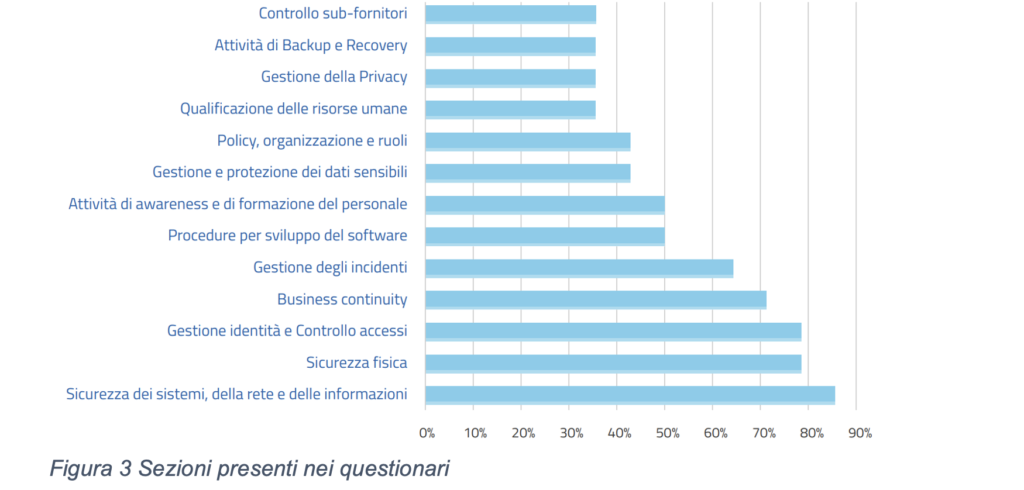

Lo studio ha preso in analisi anche i questionari di valutazione utilizzati da 20 realtà industriali. La disanima di questi ultimi è risultata particolarmente complessa in quanto estremamente eterogenei in termini di: obiettivi del questionario, organizzazione del questionario e tipologia di risposta (risposta in forma chiusa multipla o singola, ovvero risposta aperta). Solo per fare un esempio si pensi che si passa da avere questionari con meno di 20 domande, ad altri che arrivano ad averne anche più di 200 domande.Da una macroanalisi si evidenzia che quasi tutti i questionari sono articolati in sezioni con titoli che possono essere utilizzati per effettuare una sommaria aggregazione dei diversi elementi al fine di effettuare una comparazione ed evidenziare quali argomenti sono reputatati di maggior interesse. Occorre, però, precisare che esistono sovrapposizioni fra il contenuto di sezioni etichettate in modo diverso nei singoli questionari e che non si osserva alcuna correlazione fra il numero delle sezioni e il numero totale di domande presenti nel questionario.

Nel dettaglio si nota che:

- L’86% dei questionari analizzati ha una sezione dedicata alle modalità di gestione degli aspetti connessi con la sicurezza dei sistemi, delle reti e delle informazioni;

- Il 79% dei questionari presenta una sezione dedicata al controllo degli accessi e dei log;

- Nel 71% dei questionari ritroviamo una sezione dedicata a domande relative alla modalità di gestione degli aspetti di Business Continuity;

- Nel 64% è presente una sezione relativa a ciò che attiene la gestione degli incidenti;

- Le modalità con le quali sono sviluppate le attività di awareness e formazione del personale sono analizzate in specifiche sezioni nel 50% dei questionari.

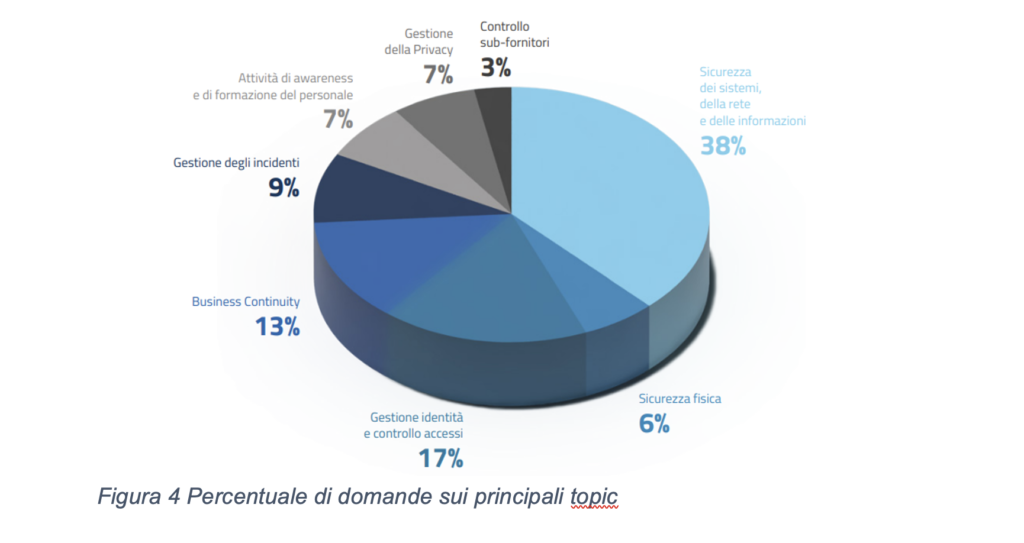

Come anticipato, la numerosità delle domande non è connessa al numero o al tipo di sezioni presenti nei questionari, per questo si è ritenuto necessario procedere con un’analisi più capillare dalla quale è emerso che, in media:

- Oltre un terzo delle domande del questionario (38%) è dedicato agli aspetti connessi alla sicurezza dei sistemi, delle reti e delle informazioni;

- per quanto riguarda gli aspetti di Gestione identità e Controllo accessi esse rappresentano in media il 17% del totale;

- il 13% delle domande riguarda il tema della Business Continuity;

- il 9% delle domande nei questionari è dedicata agli aspetti legati alla gestione degli incidenti;

- decisamente modesta la percentuale di domande legate al tema privacy (circa il 7%);

- il 7% delle domande sono dedicate alla formazione del personale

- solamente il 6% delle domande è dedicato alla sicurezza fisica;

- solamente il 3% dei questionari presenta quesiti specifici relativi alla gestione dei rapporti con i sub-fornitori.

Conclusioni

Lo studio sui requisiti in materia di cyber security presenti nei capitolati di gara delle più importanti aziende nazionali evidenzia la crescente rilevanza che le stazioni appaltanti pongono su questa tematica. Ciò è legato alla costatazione che eventuali falle di cyber security all’interno del perimetro di un fornitore non solo possono impattare sull’operatività della committenza, ma anche essere sfruttate quale trampolino da cui sferrare un attacco cyber alla rete informatica dell’azienda con significative conseguenze oltre che sul piano operativo, su quello reputazionale e di immagine. Aspetti che si vanno a sommare a tutte le implicazioni legate agli obblighi di legge in presenza di incidenti e di data breach in termini di notifiche e di sanzioni che la committenza tende a prevenire anche con il fattivo coinvolgimento dei propri partner.

Un aspetto che emerge dall’analisi è la costatazione che l’interesse dei committenti è maggiormente orientato agli aspetti procedurali del fornitore più che sugli aspetti tecnologici. Quello che appare premiante nei capitolati è la capacità da parte del fornitore di gestire in modo adeguato tutti gli aspetti di cyber security grazie all’adozione di un adeguato modello organizzativo che preveda chiare responsabilità e procedure.

A questa tematica si affianca poi il tema della formazione del personale visto come prerequisito necessario affinché le procedure delineate risultino poi effettivamente implementate. Ciò alla luce della costatazione che la quasi totalità delle compromissioni cyber sono legate a comportamenti inappropriati da parte degli operatori.